云安全-攻击点

abbrlink: ''

categories: []

date: '2023-08-13T09:54:23.124239+08:00'

tags:

- 云安全

title: 云安全-攻击点

updated: 2023-8-13T10:0:34.469+8:0

公有云攻击点

公有云攻击分为两类:

● 针对租户的攻击

- 云平台API相关特性

● 针对云平台的渗透

- 各类中间件组件

- 阅读产品⽂档、阅读架构⽂档、了解相关操作⼿册,了解产品功能和架构模块使⽤的开源组件列表漏洞

- 租户泄露的AK

- 云主机的应⽤漏洞(SSRF、RCE、本地⽂件读取等常规漏洞)

- 云服务公开 API 的利⽤

- 云产品进⾏⽂件处理属性时引发漏洞

机器学习系统⽀持⾃定义函数

⼤数据计算引擎⽀持UDF

沙箱绕过等

- 攻击中间件服务

攻击消息队列:Kafka、ActiveMQ、RabbitMQ

分布式服务框架:Dubbo、Zookeeper、TAF

监控或发布服务: hue、splunk、cacti、jenkins、zabbix、ElasticSearch

- 数据库产品配置

Python、Java、NodeJS沙箱绕过

MySQL/MSSQL/PostGreSQL等

- 开源产品已知问题

Redis

Mongodb

Hadoop

- 云产品的默认配置

OSS⽂件存储服务,默认设置为开放,导致⽂件任意下载

端⼝默认对外0**.0.0.0/0公⽹开放**

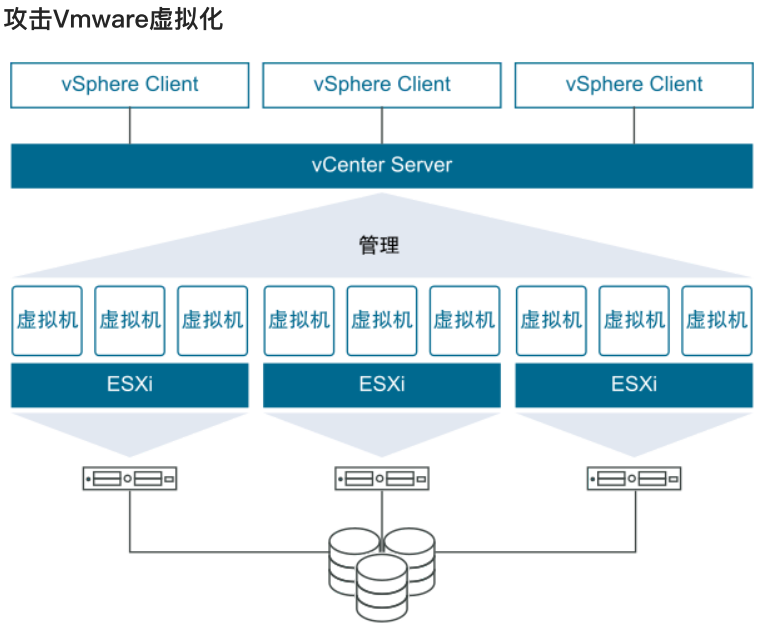

- 虚拟化逃逸

KVM-QEMU 逃逸

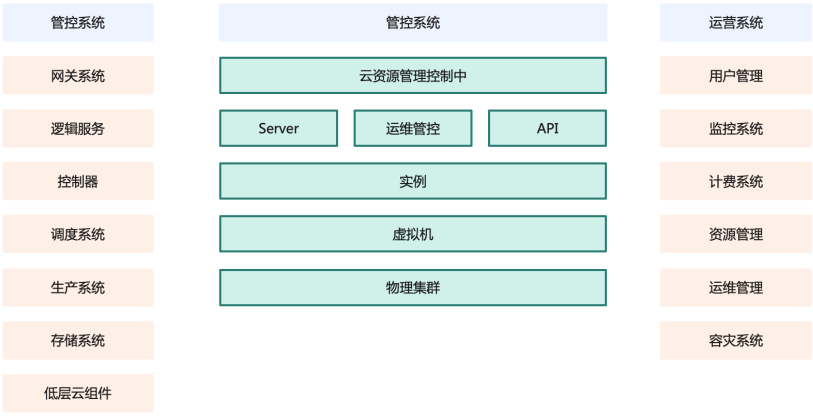

私有云攻击点

- 缺乏有效隔离,可横向攻击

私有云部署在企业的业务⽣产⽹,云的底座⽹络、物理设备与业务⽹络在同⼀安全域,⼤多时候缺乏有效隔离

- 使⽤的开源组件列表漏洞

私有云的云产品属于定制开发,使⽤⼤量三⽅组件,且存在⼤量应⽤层的漏洞

- 虚拟化逃逸取得宿主机控制权

通过获取应⽤服务器权限

- 常规应⽤漏洞(Shiro)

其它与公有云相同

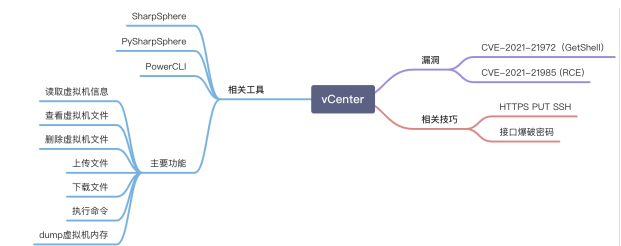

虚拟化攻击点

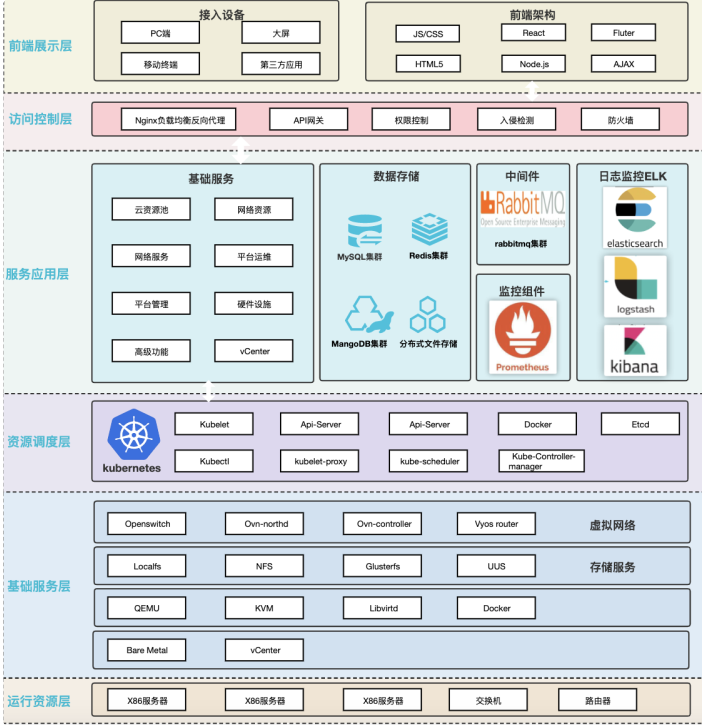

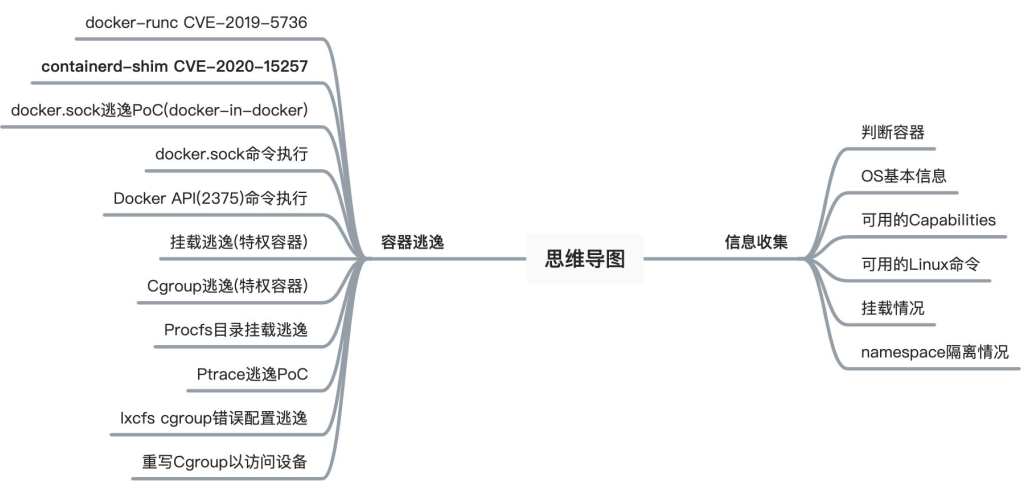

云原⽣攻击点

⾃动化和配置:Chef、Ansible、Terraform、SaltStack容器镜像:Harbor、DockerHub

云原⽣存储:Minio、Ceph+Rook、Velero

容器运⾏时:Containerd、CRI-O、gVisor、Kata

云原⽣⽹络:Flannel、NSX-T

编排和⾼度:Kubernetes、Docker Swarm、Mesos

云桌面攻击知识点

- 暴露在互联⽹的登录界⾯,弱⼝令

- 虚拟化⽹关、⽹络⽹关⾃身存在⾼危漏洞

Citrix ADC & NetSaler远程命令执⾏漏洞

Citrix NetScaler Gateway 堆溢出漏洞

- 应⽤访问控制策略宽泛,被⽤于横向渗透攻击桌⾯池资源存在虚拟化逃逸漏洞

- 桌⾯池资源存在虚拟化逃逸漏洞

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 putdown.top